Microsoft Management Console

В распоряжении администратора Windows NT предыдущих версий есть

ряд инструментов для управляющих функций: создания учетных запи-

сей пользователей и групп и управления ими, управления сетевыми ре-

сурсами компьютера и контроля за их использованием, управления

дисковой подсистемой, мониторинга системы и т. п. Сами по себе ин-

струменты достаточно удобны и охватывают всю необходимую функ-

циональность. однако каждый из них представляет собой отдельное

приложение со своим механизмом работы. Кроме того, приходится за-

поминать не только, какое приложение за что ответственно (напри-

мер, надо знать, что User Manager for Domains позволяет не только мани-

пулировать учетными записями, но и устанавливать доменную полити-

ку, распределять отдельные привилегии пользователей, управлять по-

литикой аудита в системе), но и то, в каком месте его следует искать.

Часть административных приложений вынесена в Панель управле-

ния, часть — сгруппирована в меню Administrative tools.

Особенно тяжело начинающим администраторам. Они не только теря-

ются, не обнаружив в предполагаемом месте нужную функцию, но и,

порой, просто не знают, какой параметр является обязательным, а ка-

кой — можно опустить. Лишь в версии 4 появилась программа-мастер

администрирования, которая позволяет собрать многие инструменты

воедино и предоставляет пошаговый способ администрирования, ис-

ключающий пропуск необходимых параметров.

Существенный недостаток предыдущих версий — ограниченная воз-

можность удаленного администрирования системы. Администратор

привязан либо к рабочей станции на базе Windows NT, либо (с выхо-

дом дополнительного пакета) — на базе Windows 95. Об администри-

ровании корпоративной сети с любой другой платформы или через

Интернет не может быть и речи. Правда, появившиеся дополнительно

средства администрирования по протоколу HTTP частично решают эту

проблему, но остается открытым вопрос безопасности.

Есть и еще одна проблема. Представьте себе большую корпоративную

сеть, где имеется головное подразделение и несколько филиалов, тес-

но связанных между собой. Администраторы головного подразделения

не хотели бы предоставлять администраторам филиалов всю полноту

власти и весь набор инструментов. Понятно, что сделать это в принци-

пе возможно, но какими средствами? Приходится детализировать пол-

номочия администраторов, проводить обучение, объяснять, что они в

праве делать, а что нет, осуществлять постоянный мониторинг их дея-

тельности.

Все эти недостатки сформировали представление об идеальном инст-

рументарии управления. Перечислим его характеристики.

1. Все задачи по управлению системой должны выполняться в единой

среде, где используются однотипные приемы и единый интерфейс

с пользователем. Среда должна позволять исполнять несколько за-

дач одновременно.

2. Набор задач администрирования должен быть настраиваемым и рас-

ширяться или сокращаться по желанию администратора.

3. Доступ к инструментарию должен выполняться как на локальной

машине, так и удаленно, с самых разнообразных клиентов.

4. Должна существовать простая возможность передавать инструмен-

ты от одного администратора другому с минимальными затратами.

5. Необходим API, позволяющий сторонним фирмам создавать анало-

гичный инструментарий для своих приложений.

В результате детального анализа перечисленных требований появился

новый универсальный продукт — консоль управления ММС (Microsoft

Management Console). Первые бета-версии этой консоли предназначе-

ны были для работы в Windows NT 4.0, но лишь в версии 5 операцион-

ной системы все возможности консоли раскрыты полностью.

Что такое ММС

Консоль управления Microsoft Management Console является общей рас-

ширяемой рабочей средой для управляющих приложений. Сама по себе

консоль управления не обеспечивает никаких управляющих функций,

а лишь является средой для слепков (snap-ins). Слепки — это управляю-

щие компоненты, интегрированные в одном месте — ММС. Один сле-

пок обеспечивает единицу управления в системе, а набор слепков —

управляющий инструмент. Слепки позволяют администраторам расши-

рять и настраивать консоль для решения своих специфических задач.

ММС представляет собой обычное многооконное MDI-приложение

широко использующее технологии Интернета. ММС не подменяет со-

бой такие существующие приложения, как HP Open View или IBM Tivoli

Management Environment. Наоборот, она позволяет расширить их воз-

можности за счет взаимодействия или интегрировать их в консоль в

виде слспкон. Например, управляющее приложение может сгенериро-

вать сообщение о каком-либо событии в системе и послать сообщение

в соответствующий слепок. Администратор обнаружит это сообщение

в окне ММС и предпримет соответствующие действия,

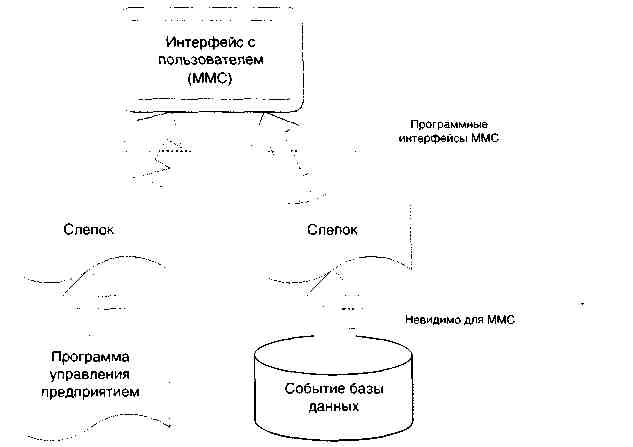

Слепки могут не только самостоятельно исполнять управляклцие фун-

кции, но и за счет развитых программных интерфейсов выступать в

качестве элементов интеграции различных приложений. Консоль ста-

новится при этом средой, где исполняются приложения.

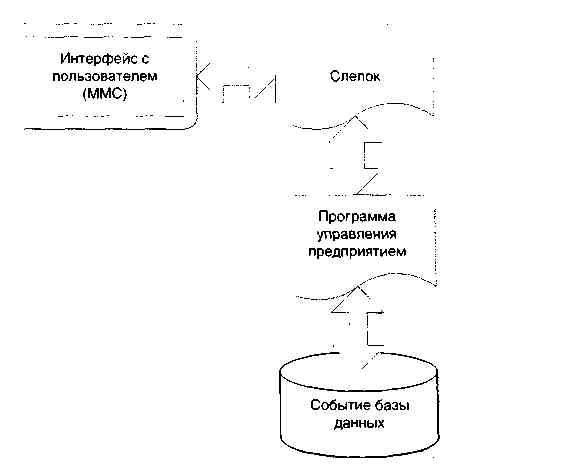

Д7я ММС не имеет значения, как именно слепки взаимодействуют

с приложениями

Одновременно в системе можно применять и ММС, и управляющие

программы сторонних фирм. Последние используются либо отдельно.

либо в ММС для них создаются ярлыки,

Когда в консоль загружен один или несколько слепков, то внешне она

становится похожа на многооконную версию Windows NT Explorer. Но

прежде, чем рассмотреть интерфейс с пользователем, остановимся на

том, как же ММС работает.

Архитектура ММС

Модель консоли управления можно представить, как на рисунке.

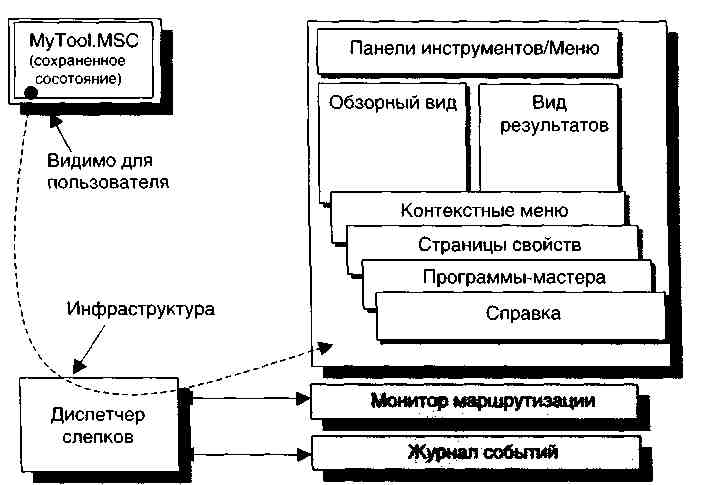

Информация из файла MSC используется диспетчером апепков для

загрузки необходимых слепков и формирования пользовательского

интерфейса

Основу консоли управления составляет диспетчер слепков. Он позво-

ляет администратору добавлять, исключать или модифицировать слеп-

ки: а также указывать, будет ли данный слепок работать автономно, или

необходимы дополнительные расширения.

Свои настройки диспетчер слепков хранит в файлах с расширением .MSC.

Администратор имеет возможность, загрузив несколько слепков, вы-

полнить их модификацию и, тем самым, создать нужный инструмент

управления. Новый инструмент сохраняется в файле и может быть ис-

пользован в дальнейшем. Зачастую, при работе с офисными прило-

жениями сохраненный файл называют документом. По аналогии ин-

струменты, сохраняемые в виде файлов с расширением .MSC, также

называют документами.

Изображенные на рисунке «Монитор маршрутизации» и «Журнал со-

бытий» являются подгруженными слепками, с которыми взаимодей-

ствует пользователь.

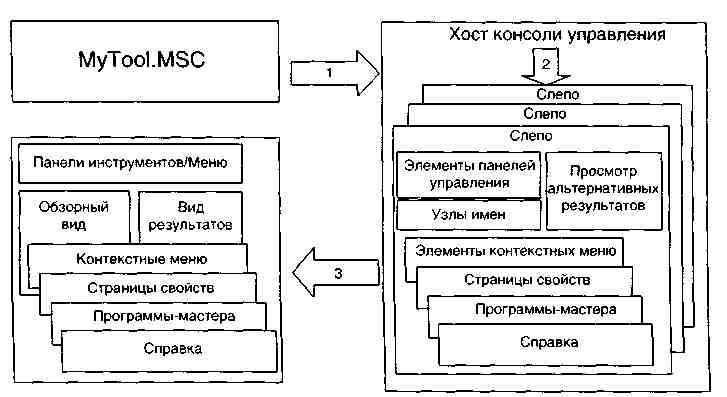

После загрузки документа инициализируются один или несколько

слепков (так, как это изображено на следующем рисунке).

Формирование пользовательского интерфейса при загрузке слепков:

1 — ММС открывает сохраненный документ;

2 — ММС вызывает слепок (слепки):

3 — ММС и слепок формируют пользовательский интерфейс.

Слепки объединяются в пространство имен — упорядоченный набор

узлов, отображаемых в окне обзорного просмотра в виде древовидной

структуры, внешне похожей на дерево файлов и каталогов. Эта струк-

тура отражает все, чем может управлять загруженный инструмент: ком-

пьютеры, пользователи и группы, объекты, задания и т. п.

Окно обзорного просмотра при загруженном слепке Internet

Information Sender

Подобно тому, как в Explorer можно открыть несколько окон и про-

сматривать в каждом из них свой каталог на диске, так и в консоли

управления можно открывать дочерние окна для каждого из узлов в

дереве пространства имен. Если модифицировать или изменить данные

в одном из окон, то это изменение отобразится и во всех дочерних

окнах, где виден соответствующий элемент дерева.

Слепки

Счепки (Snap-Ins)' представляют собой минимальные единицы управ-

ления, набор нескольких слепков — инструмент консоли управления.

Технически слепок — это OLE Inproc сервер, исполняемый в контексте

ММС. Слепок может вызывать другие поддерживаемые в системе эле-

менты управления и динамические библиотеки.

Администратор может загрузить несколько слепков и смонтировать из

них необходимый для работы инструмент. Затем этот инструмент либо

Слово -слепок» не является дословным переводом «snap-in». Вообще-то, такой

перевод и невозможен, так как «snap-in» образовано из слова «snap» («сни-

мок») и окончания «in», имеющего здесь тот же смысл, что и в слове Add-In в

других приложениях, а именно «нечто, добавляемое к основной программе».

Получаемый таким образом дословный перевод — «добавляемый снимок» —

в данном контексте лишен всякого смысла. С другой стороны, этот термин

обозначает как бы срез или слепок определенной функции приложения или

системы. Загрузив его, Вы получаете возможность не просто увидеть состоя-

ние системы, но и «повернуть рычажки» таким образом, чтобы управлять па-

раметрами. Вы как бы берете некую форму, являющуюся слепком, и вставляе-

те в нее универсальный инструмент управления, который подобно расплав-

ленному воску, моментально принимает предложенную форму и начинает

соответствовать задаче, которую Вы определили, снимая слепок.

сохраняют в файле, либо пересылают по электронной почте другому

администратору. Тому не придется даже задумываться, все ли необхо-

димые для работы этого инструмента компоненты есть на его компью-

тере. В случае ОТСУТСТВИЯ того или иного компонента, ММС обратится

к службе каталогов Active Directory для поиска недостающего.

Такая гибкость в создании и распространении инструментов позво-

ляет легко распределять конкретные административные обязанности

между различными специалистами. Комбинацией наборов слепков в

инструментах составляются специализированные программы управления.

например, печатью, схемой Active Directory, аудитом, интрасетью и т. д.

Слепки могут работать в двух режимах: самостоятельном и расшире-

ния. Эти режимы прозрачны для пользователя, и о них знает только

диспетчер слепков. Самостоятельные слепки обладают всей функци-

ональностью. необходимой для выполнения какой-либо задачи. При

работе они не могут использовать никакие другие дополнительные

слепки. Саечки-расширения обеспечивают функциональность только

при вызове их родительским слепком. Каждый такой слепок объявляет

себя подчиненным узла определенного типа и всякий раз, когда такой

узел встречается, консоль автоматически подгр\-жает необходимые рас-

ширения.

Многие слепки могут быть и самостоятельными, и расширяющими.

Например, слепок ведения системного журнала будет подгружаться

консолью всякий раз. когда она будет встречать в пространстве имен

объект управления компьютером. При этом слепок будет отображать

системный журнал выбранного компьютера. Но, с другой стороны, тот

же самый слепок можно загрузить в консоль и вручную указать имя

компьютера.

Функциональные возможности слепков хорошо структурированы и

используют строго определенные механизмы расширения консоли

управления. Перечислим эти механизмы.

• Перечисление имен — принимает участие в перечислении эле-

ментов внутри контейнера. Способ перечисления может изменяться

в зависимости от информации, передаваемой при открытии слепка.

• Расширение контекстного меню — добавляет элементы в кон-

текстное меню узла или объекта. Для одного и того же узла различ-

ные слепки выполняют свое собственное расширение этой функции.

• Расширение меню New — добавляет элементы в меню New узла

или объекта. Для одного и того же узла различные слепки выполня-

ют свое собственное расширение этой функции.

• Расширение меню Tasks — добавляет элементы в меню Tasks узла

или объекта. Для одного и того же узла различные слепки выполня-

ют свое собственное расширение этой функции.

• Расширения панели инструментов и кнопок на ней — добав-

ляют целую панель инструментов или кнопку, если панель уже су-

щестнует. Для одного и 'гого же узла различные слепки выполняют

спое собственное расширение этой функции.

• Расширение страницы свойств — добавляет новый лист свойств

на страницу свойств. Для одного и того же узла различные слепки

выполняют свое собственное расширение этой функции. Листы

свойств имеют фиксированный размер.

• Расширение меню View — добавляет элементы и меню View для

первичного слепка.

• Организация последовательностей в программах-мастерах —

добавляет одну или несколько страниц в программу-мастер. Для

одного и того же узла различные слепки выполняют свое собствен-

ное расширение этой функции.

• Расширение справочной системы — базируется на справочной

системе HTML.

Работа с ММС

Для доступа к консоли управления ММС можно использовать либо ко-

манды меню Administrative tools, либо загрузить консоль непосред-

ственно, а затем подгружать в нес требуемые слепки. В первом случае в

консоли будет сразу отображен загруженный инструмент, например.

управление Active Directory, управление DNS, управление системными

сервисами и т. п. Во втором — на экране появится только пустое до-

чернее окно ММС. Однако как в первом, так и во втором варианте Вы

можете подгрузить дополнительные слепки.

Добавление самостоятельного слепка в консоль ММС

Для загрузки слепка в меню Console выберите команду Add/Remove

snap-in. Появится диалоговое окно со списком уже загруженных само-

стоятельных слепков. Для добавления нового слепка щелкните кнопку

Add и выберите из списка нужный элемент.

После добавления слепка появится окно с панелью команд, окном об-

зора и окном результатов. На панели команд находятся кнопки и меню.

в окне обзора показано дерево пространства имен, а в окне результа-

тов — вид. соответствующий выбранному типу объекта в дереве про-

странства имен.

Окно Microsoft Management Console

На рисунке показано, что в качестве слепка был загружен стандартный

объект Active Movie Control. Знакомое представление этого объекта Вы

видите в окне результатов.

Подгружая новый слепок, можно выяснить, какие слепки-расширения

пригодны для изменения функциональности. Щелкнув вкладку Exten-

sions, Вы можете просмотреть, какому из слепков доступны расшире-

ния. а также указать, какие именно.

Просмотр слепков-расширений

Средства управления компьютером

Итак, мы рассмотрели устройство и назначение консоли управления

ММС. Обратимся теперь к ее практическому использованию в системе.

Слепки консоли управления уже разработаны или еще разрабатывают-

ся. как для управления отдельными сервисами и приложениями, так и

для замещения тех приложений, которые Вы привыкли искать в окне

панели управления Control Panel. Изначально панель управления была

удобным инструментом, где сведены воедино управляющие утилиты

Windows.

По мере развития этой операционной системы, и в особенности с по-

явлением Windows NT, стало ясно. что далеко нс все средства управле-

ния надо выносить в Control Panel и, тем самым, делать доступными для

любого, даже неподготовленного пользователя. В результате, в Windows

NT 4.0 часть приложений панели управления достаточно сложна для

пользователей по сравнению с такими, например, как установка даты

и времени, национальных параметров и т. п. Часть утилит, носящих

такой же «управляющий^ характер, вообще вынесена за пределы пане-

ли. Все это вызывало некоторую растерянность и неуверенность начи-

нающих пользователей. Поэтому в версии Windows NT 5.0 решено оста-

вить в панели управления только самые простые для использования УТИ-

ЛИТЫ. а остальные реализовать в виде слепков консоли управления.

Окно Microsoft Management Console, слепок Computer Management

Инструментом ММС, объединяющим в себе максимальное количество

управляющих функций стал слепок Computer management. Он позво-

ляст управлять системными сервисами, серверными ресурсами (совме-

стно используемыми сетевыми ресурсами, подключенными к серверу

пользователями и открытыми на нем файлами), устройствами систе-

мы, просматривать события, занесенные в журналы, вести мониторинг

событий. По сути, этот инструмент состоит из нескольких слепков,

каждый из которых доступен отдельно.

Мы будем рассматривать элементы управления в том порядке, в кото-

ром они представлены в дереве консоли управления.

Управление системными сервисами

Читатели, работающие с предыдущими версиями Windows NT, помнят

в панели управления приложение Services. С его помощью можно про-

смотреть все установленные сервисы в системе, узнать их статус, а так-

же определить учетную запись, от имени которой они запускаются, и

порядок запуска. Данное приложение, по сути, инструмент админист-

ратора. и вынос его в Control Panel нс вполне обоснован.

В Windows NT 5.0 это приложение реализовано в виде слепка ММС и

предоставляет ряд дополнительных возможностей.

Если выбрать в дереве System Tools ветвь Services, в правом окне ММС

появляется список сервисов в системе, мало чем отличающийся от того,

который можно получить с помощью Control Panel.

Окно Microsoft Management Console, слепок Computer Manrigeinent,

wineh Services

KC/III выбрить и списке один из ссрвисов. 'го появится диалоговое окно

свойств сервиса с вкладками.

Диалоговое окно Service Properties, вк^чидка General

Первая вкладка — General, где приведены общие параметры сервиса,

хорошо знакомые по предыдущим версиям, а именно:

• имя сервиса;

• отображаемое имя сервиса Display name (его Вы можете изменять):

• описание Description сервиса, служащее для краткого пояснения

при назначении нестандартных сервисов;

• путь к файлу — источнику сервиса (иногда один файл может быть

источником многих сервисов);

• группа текущего состояния Current Status, содержащая четыре

кнопки: Start (запуск), Stop (останов), Pause (приостановка) и Re-

sume (возобновление), — а также строку начальных параметров

сервиса:

• группа Startup, где Вы можете указать, как сервис будет запускаться:

— вручную;

— автоматически;

— при загрузке операционной системы.

Следующая вкладка этого диалогового окна — Log On.

Диалоговое окно Service Properties, вкладка Log On

И среди элементов этой вкладки нет ничего принципиально нового, по

сравнению с предыдущей версией.

• На этой вкладке Вам следует указать учетную запись, от имени кото-

рой сервис будет исполняться. При этом можно запускать его либо

от имени системы (System account), либо от имени любой иной

учетной записи, обладающей привилегией (Log On As a service) —

в этом случае надо указать пароль учетной записи.

• Вы также можете выбрать аппаратный профиль, разрешающий или

запрещающий исполнение того или иного сервиса. По умолчанию

сервисам разрешено исполнение всех профилей. Если это Вам не

подходит, то запретите исполнение отдельных профилей. Например,

Ваш портативный компьютер имеет станцию расширения, в кото-

рой установлены SCSI-адаптер, жесткий диск и сетевая плата. Когда

Вы путешествуете, то станция расширения остается на рабочем ме-

сте, и Вы продолжаете использовать только встроенный жесткий

диск (не-SCSI), а вместо сетевых возможностей — удаленный доступ.

В таком случае в режиме работы со станцией расширения Вам сле-

дует разрешить работу сетевых сервисов и запретить работу сер-

виса удаленного доступа. При автономной работе все должно быть

наоборот — сетевые сервисы запрещены, а удаленный доступ раз-

решен.

Третья вкладка — Recovery — предоставляет возможности работы с

сервисами, отсутствовавшие в прежней версии.

Диалоговое окно Service Properties, вкладка Recovery

В этом диалоговом окне Вы можете указать системе, как поступить в

том случае, если сервис по какой-либо причине не запустился или его

исполнение прервалось.

Можно использовать до трех попыток восстановления работы сервиса.

Для каждой из попыток можно указать требуемое деиствие:

• перезапустить сервис (Restart the Service).

• запустить исполняемый 4'>айл {Run a File).

• перезагрузить компьютер (Reboot the Computer).

В поле Run the following file указывается полный путь к исполняемо-

му файлу в случае попытки восстановления сервиса. Например, это

может быть командный файл. копирующий обновленную версию фай-

ла — источника сервиса или файл, приостанавливающий другие сер-

висы. работа которых связана с восстанавливаемым. В командную стро-

ку запускаемого файла можно добавить счетчик неудачных запусков

{Append 'Fail Count to end of command line). Счетчик имеет вид:

/ f ci ^ 1 = 3':1 ^ a 11 С о u r'i t °'o

Таким образом, запускаемая программа может получить информацию

о том, сколько раз данный сервис перезапускался.

Управление дисковыми ресурсами

Следующие три ветви — Shares. Sessions, Open Files — позволяют

оценить использование дисковых ресурсов компьютера. Если сравнить

Диалоговое окно Service Properties, вкладка Log On

И среди элементов этой вкладки нет ничего принципиально нового, по

сравнению с предыдущей версией.

• На этой вкладке Вам следует указать учетную запись, от имени кото-

рой сервис будет исполняться. При этом можно запускать его либо

от имени системы (System account), либо от имени любой иной

учетной записи, обладающей привилегией (Log On As a service) —

в этом случае надо указать пароль учетной записи.

• Вы также можете выбрать аппаратный профиль, разрешающий или

запрещающий исполнение того или иного сервиса. По умолчанию

сервисам разрешено исполнение всех профилей. Если это Вам не

подходит, то запретите исполнение отдельных профилей. Например,

Ваш портативный компьютер имеет станцию расширения, в кото-

рой установлены SCSI-адаптер, жесткий диск и сетевая плата. Когда

Вы путешествуете, то станция расширения остается на рабочем ме-

сте, и Вы продолжаете использовать только встроенный жесткий

диск (нс-SCSI), а вместо сетевых возможностей — удаленный доступ.

В таком случае в режиме работы со станцией расширения Вам сле-

дует разрешить работу сетевых сервисов и запретить работу сер-

виса удаленного доступа. При автономной работе все должно быть

наоборот — сетевые сервисы запрещены, а удаленный доступ раз-

решен.

Третья вкладка — Recovery — предоставляет возможности работы с

сервисами, отсутствовавшие в прежней версии.

представляемую этим слепком информацию с программами предыду-

щей версии, то можно сразу выделить два новшества. Первое — Server

Manager, второе — приложение панели управления Server.

Как и раньше, можно получить информацию о ресурсах, предостав-

ляемых компьютером для совместного использования в сети; созда-

вать новые ресурсы; просматривать активные сеансы работы с ком-

пьютером и. при необходимости, терминировать их; а также полу-

чать информацию обо всех файлах, открытых подключенными поль-

зователями.

Дилюговое окно Microsoft Management Console, аченок Computer

Management, ветвь Shares

Просмотр журнала событий

Для просмотра журнала событий традиционно использовалось прило-

жение Event Viewer. Оно позволяло просматривать три журнала: при-

ложений (Application Log), безопасности (Security Log) и системный

(System Log).

В Windows NT 5.0 это приложение выполнено в виде слепка ММС и не

обладает никакой новой функциональностью.

Дилчоговое окно Microsoft Management Console, слепок Computer

Properties, ветвь Event viewer

Просмотр устройств системы и их ресурсов

Все устройства операционной системы сгруппированы в ветви Device

Tree и. в свою очередь, образуют дерево устройств.

Диалоговое окно Microsoft Management Console, слепок Computer

Properties, ветвь Device Tree

Если щелкнуть правой кнопкой мыши любое из устройств, перечислен-

ных в дереве, и в контекстном меню выбрать команду Properties, то

появится диалоговое окно свойств. Для каждого из устройств в диало-

говом окне будет различное число вкладок, поэтому мы рассмотрим

только самые характерные.

Диалоговое окно Device Properties. вк.чадка General

На вкладке General приведены общие сведения об устройстве: его тип,

производитель, версия, а также состояние (работает, не работает, ра-

ботает неправильно). Там же Вы можете указать, в каких аппаратных

конфигурациях разрешать работу этого устройства. Вспомните пример,

рассмотренный при описании диалогового окна свойств сервисов.

Дополнительно к запрещению работы некоторых сервисов, при рабо-

те со станцией расширения необходимо разрешить работу SCSI-адап-

тера, SCSI-диска, модема и запретить работу PCMCIA-сетевой карточки.

При работе в автономном режиме все параметры следует изменить на

противоположные.

На вкладке Driver приводятся сведения об используемом драйвере ус-

тройства: имя файла, версия, производитель.

На вкладке Resources перечислены ресурсы системы, выделенные для

работы этого устройства: прерывание, адрес, диапазон памяти.

Если в диалоговом окне ММС со слепком Computer Management выб-

рать ветвь Device Manager Resources, то Вам будет представлен спи-

сок ресурсов системы. В первой бета-версии список ресурсов ограни-

чен только списком используемых прерываний (IRQ).

Диалоговое окно Microsoft Management Console, слепок Computer

Properties, ветвь Resources

Управление системами хранения

Hc.'in выбрать v, диалоговом окне ММС со слепком Computer Manage-

ment ветвь Storage, то в правой части окна появится изображение.

показанное на следующем рисунке. В отличие от рассмотренных выше

приложений, это нс слепок ММС. а HTML-страница. Ссылки этой стра-

ницы указывают на программу резервного копирования и на програм-

му Chkdsk. Таким образом, этот инструмент ни что иное, как еще один

способ показать начинающему администратору системы альтернатив-

ные способы доступа к этим программам.

Диалоговое окно Microsoft Management Console, слепок Computer

Properties, ветвь Storage

Системный монитор

Системный монитор, имеющий в предыдущих версиях Windows NT вид

отде.чьиого приложения Performance Monitor, теперь выполнен в виде

слепка консоли управления ММС. Его общая функциональность не из-

менилась, однако исполнение в виде слепка позволяет использовать его

совместно с другими административными инструментами-слепками в

рамках одного окна ММС.

Собственно говоря, этот инструмент состоит из двух слепков: System

Monitor Graph, служащего для отображения на экране диаграммы, и

System Monitor Log Service, предназначенного для занесения данных

мониторинга в журнал. Последний слепок — страница HTML и будет

заменен на полноценный слепок во второй бета-версии.

Если щелкнуть поле диаграммы правой кнопкой мыши и в контекст-

ном меню выбрать команду Properties, то появится диалоговое окно

свойств диаграммы. Оно содержит следующие вкладки: General, Source.

Data. Graph, Colors. Fonts.

Диалоговое окно Add Counter

Можно указать любой иной компьютер: выбрать в списке Performance

object объект, а к списке Performance counters — счетчики.

Управление питанием компьютера

Одна из новых функций Windows NT 5.0 — управление питанием ком-

пьютера. позволяющее значительно сократить расход энергии. Особен-

но полезной эта функция может оказаться для владельцев портативных

компьютеров, так как позволит продлить срок работы от батарей.

В отличие от рассмотренных выше управляющих программ, програм-

ма настроек функций управления питанием вынесена в панель управ-

ления. Она позволяет установить несколько разных режимов управле-

ния, объединенных в виде схем и оптимизированных для использова-

ния в различных режимах работы. Установлены следующие схемы:

• Home/Office Desk — домашний или офисный настольный компь-

ютер;

• Portable/Laptop — портативный или переносной компьютер;

• Presentation — режим презентации:

• Always on — всегда включен;

• Minimal Power management — минимальное управление питанием;

• Мах Battery — максимальный срок работы от батарей.

По умолчанию в режиме минимального управления питанием жесткий

диск никогда не выключается. В режиме «всегда включен» жесткий диск

выключается через 1 час. Во всех остальных случаях жесткий диск вык-

лючается через 50 минут. Эти значения Вы можете изменить, выбрав

из списка Turn off bard disks нужный интервал времени.

Диалоговое окно Power Management Properties, вкладка Power

Schemes

Кроме того, поддерживается режим «замораживания» или гибернации

компьютера. В этом режиме компьютер переходит в состояние, кото-

рое по аналогии с миром живой природы можно назвать анабиозом.

Практически, такое состояние эквивалентно выключенному компьюте-

ру. но стоит Вам дотронуться до клавиши или мыши, как в течение 5-

10 секунд компьютер «оживет •>. Сравните это время со временем, необ-

ходимым для загрузки компьютера «с нуля».

Диалоговое окно Power Management Properties, вкладки Hibernate

При переходе в режим гибернации происходит сброс содержимого

оперативной памяти на жесткий диск, а при выходе из режима — вос-

становление.

Управление групповой политикой

В Windows NT 4.0 входит редактор системной политики System Policy

Editor. Этот инструмент позволяет администраторам создавать и моди-

фицировать профили пользователей и компьютеров и сохранять их в

реестре. ИСПОЛЬЗУЯ редактор системной политики, можно запретить

пользователям те или иные действия в системе или, наоборот, разре-

шить делать только то, что определил администратор. Кроме того, мож-

но принудительно управлять конфигурацией компьютеров с Windows

NT Workstation и Windows NT Server.

В Windows NT 5.0 редактор системной политики System Policy Editor

заменен редактором групповой политики Group Policy Editor. По срав-

нению со своим предшественником, этот инструмент предоставляет

улучшенные возможности конфигурирования параметров пользовате-

лей ч компьютеров, а также их групп. Группы определяются на уровне

узла. домена или организационной единицы. Group Policy Editor явля-

ется слепком и консоли управления Microsoft Management Console.

Диалоговое окно Microsoft Management Console, редактор

групповой политики

Групповая политика определяет набор установок, которые применяют-

ся всякий раз при инициализации компьютеров или пользователей. С

помощью редактора групповой политики можно выполнять следующие

функции:

• управлять параметрами, хранящимися в реестре в ветвях HKEY_LO-

CAL MACHINE и HKEY CURRENT USER. и определяющих работу

системных сервисов, настройки рабочего стола и приложений:

• определять сценарии, которые будут исполняться при загрузке ком-

пьютера или выходе из системы;

• определять сценарии, которые будут исполняться при регистрации

пользователей в системе:

• назначать файлы, которые будут переноситься на компьютер пользо-

вателя (например, подготовленный документ Microsoft Word будет

располагаться на рабочем столе пользователя);

• назначать и публиковать приложения (публикация приложений —

одна из частей поддержки уже упоминавшейся технологии Intelli-

Mirror).

К сожалению, в первой бета-версии Windows NT 5.0 редактор группо-

вой политики обладает лишь зачаточной функциональностью и реаль-

но не позволяет выполнять модификации системных параметров и

настроек пользователей. Поэтому в книге не приводится описание ра-

боты с ним.

Планирование задач

Для планирования времени исполнения тех или иных задач в предыду-

щей версии Windows NT применяется команда AT. Программа, вызыва-

емая этой командой, не имеет графического интерфейса с пользовате-

лем и начинающим пользователям трудно работать с ней. Им можно

рекомендовать аналог, поставляемый в составе Windows NT Resource

Kit. — программу Winat. В то же время, в Windows 95 существует плани-

ровщик событий, обладающий простым интерфейсом и богатыми воз-

можностями. Аналогичная программа реализована и в Windows NT 5.0.

Внимание! Перед запуском этой программы необходимо убедиться,

что в системе запущен сервис Task Scheduler.

Окно планировщика задач Scheduled Tasks

Вместе с тем, команда AT сохранена в системе для обеспечения совме-

стимости и для использования в командных файлах.

Программа Task Scheduler

Окно программы Task Scheduler представляет собой папку, где распо-

ложены все задачи, исполнение которых включено в расписание, а так-

же программа-мастер добавления запланированных задач. Для каждой

такой задачи указывается имя исполняемого файла, каталог, где проис-

ходит запуск программы, а также имя учетной записи (с верным для нее

паролем), от имени которой задача будет исполняться в системе.

Задание может быть запланированным, но не разрешенным к испол-

нению. Чтобы оно было выполнено в заданное время, следует в диало-

говом окне свойств задания отметить флажок Enabled... .

Диалоговое окно свойств запланированных задании, вкладка Task

Любое задание можно запланировать на исполнение:

• ежедневно в определенное время (с указанием интервала дней);

• еженедельно (с указанием периодичности, точного дня недели и

времени дня);

• помесячно (с указанием точного дня в месяце, времени дня и выбо-

ром любого месяца в году);

• однократно в определенное время;

• в момент входа пользователя в систему;

• в момент загрузки системы.

Выполнение одного и того же задания может быть запланировано с

разной периодичностью.

|

т |

a$k Schedute ¦settnot¦ Security] |

|

|

||

|

1 Run at user logon |

|

a«" ¦ |

d e*te ¦ |

||

|

|

|

|

|||

|

Schedule Task: Sj«tfm: |

|

( |

|||

|

At Logon •»• |

|

—J ."з-c'.-e |

|||

|

WeeHy A. When idle 1r |

|

|

|||

|

17 Show rnJMple schedules. |

|||||

|

|

OK |

'] Caned |

I ... |

||

|

|

|||||

Диалоговое окно свойств запланированного задания, вкладка Schedule

Можно также распорядиться судьбой задания после того, как оно будет

запущено: исключить его из расписания заданий, или указать время, по

истечении которого запущенная задача будет остановлена.

11, наконец, запланированное задание является объектом системы. Как

и для любого иного объекта для него можно установить права доступа.

Но умолчанию полный доступ имеют администраторы системы, а так-

же сама система (учетная запись SYSTEM). Всем остальным пользова-

телям домена предоставлен доступ только на чтение.

|

|

|||

|

Task ¦ Schedule ¦ Settings |

Secmity 1 |

|

|

|

|

Name....,.,. |

^ ^ |

Add... ¦ |

|

|

^lFYODOR\Users |

|

Banove ¦ |

|

|

.У SYSTEM |

|

|

|

|

эefмssuns: |

Alow |

Deny |

|

|

Ful control |

17 |

Г |

|

|

Modify |

17 |

Г |

|

|

Read I execute |

17 |

Г |

|

|

Read |

17 |

Г |

|

|

Write |

17 |

Г |

|

Advanced... ¦ |

|

|

|

|

Г ¦r*»< peim»ions Пот peeni |

|||

|

|

OK ¦ Canc«l |

1 -. 1 |

|

|

|

|

||

Диалоговое окно свойств запланированного задания, вкладка Security

Новое задание добавляется с помощью программы-мастера. Как и дру-

гие программы этого класса, она последовательно опрашивает пользо-

вателя обо всех описанных выше параметрах планируемой задачи.

Окно программы-мастера добавления новых цитируемых задании

Команда AT

Команда AT используется для планирования запуска задач в определен-

ное время. Синтаксис команды следующий:

AT [Vvcomputerna-ne] [ [id] [/DELETE] ¦ /DELETE [/YES]]

AT [\\co:iiputernaTie] time [/INTERACTIVE] [ /EVERY: date[,...] ¦ /

NEXT;date[ ..]] "command".

• \\co[Tiputername — имя удаленного компьютера (если этот параметр

проп\1цсн. то выполняется планирование для локального компьютера):

• id — идентификатор планируемой задачи;

• /delete — отменяет запланированное задание (если идентификатор

пропущен, то отменяются все запланированные задания):

• /yes — используется при отмене запланированных заданий, когда

нс требуется подтверждения:

• time — время исполнения задания:

• /inter active — позволяет заданию взаимодействовать с тем пользо-

вателем, который будет работать за компьютером в момент запуска

задания: в противном случае задание будет исполняться невидимо

для пользователя и о нем можно будет догадаться, только просмот-

рев список исполняемых процессов в Task Manager, причем пользо-

ватель нс имеет привилегий для прерывания процесса:

• /every ; date[. . . . ] — указывается день недели или месяца исполне-

ния (если дата пропущена, то подразумевается текущий день):

• ,,'nex' :ddte[. . . ] — указывается следующий день запуска задания,

(например, следующий вторник): если дата пропущена, то подразу-

мевается текущий день:

• coTinard — исполняемая команда, запуск которой планируется.

Внимание! Перед запуском этой команды необходимо убедиться, что

сервис Task Scheduler запущен в системе.

Исполнение сценариев

Исполнение сценария — функция, необходимая в любой операцион-

ной системе. С помощью такого сценария можно инициализировать

специфические настройки пользователя при его входе в систему (сце-

нарии входа в сеть), копировать файлы, изменять системные перемен-

ные и т. п. ii Windows NT 4.0 существует возможность исполнения толь-

ко обычных командных файлов, чьи возможности не позволяют про-

изводить сколько-нибудь сложные операции средствами самого языка.

Э'го вынуждает прибегать к дополнительным программам, а значит —

к иным языкам программирования. Можно, правда, дополнительно ус-

тановить продукты третьих фирм. поддерживающие какой-либо язык

сценариев. Но. обычно, такие продукты требуют дополнительной

оперативной памяти, и ИСПОЛЬЗУЮТ языки сценариев, никак не свя-

занные с ОС'..

Развитие Интериста и нитрасетей привело к бурному развитию новых

языков сценариев, используемых на Web-страницах — VisualBasic Script

(VBScript) и JayaScript (Jscript). Хостом для их исполнения служат как

Web-серверы, так и Wcb-браузеры. В Windows NT 4.0 такими хостами

являются Internet Information Server и Internet Explorer. B Windows NT 5.0

добавился новый хост — Universal Scripting Host (универсальный хост

сценариев). В отличие от двух упомянутых выше, он предназначен

только для интерпретации сценариев, и поэтому занимает в оператив-

ной памяти совсем немного места. Универсальный хост сценариев

имеет две реализации — для работы в командной строке (CSCRIPT) и

для работы в графическом режиме (W^SCRIPT). По умолчанию испол-

нение сценариев связано с Windows-версией.

WSCRIPT

Собственно, для исполнения сценария не требуется запускать програм-

му wscript.exe. Достаточно просто выполнить (из командной строки, в

диалоговом окне Run, двойным щелчком в Explorer и т. п. образом)

файл. имеющий расширение VBS или JS. WSCRIPT.EXE целесообразно

загрузить, если Вы хотите определить некоторые дополнительные па-

раметры исполнения, общие для всех сценариев, запускаемых по

умолчанию.

Окно Windows Scripting Host

В этом диалоговом окне можно указать:

• интервал времени. по истечении которого выполнение сценария

будет- остановлено:

• необходимость отображения логотипа версии хоста при каждом

запуске сценария.

Если же эти свойства требуется изменить только для некоторых из

исполняемых сценариев, то надо создать WSH-файл, по своему назна-

чению похожий на PIF-файл. Чтобы создать WSH-файл для определен-

ного сценария, щелкните его название правой кнопкой мыши, выбери-

те в контекстном меню команду Properties, а в появившемся диалого-

вом окне — вкладку Script. Укажите необходимые параметры и закрой-

те диалоговое окно. В том же каталоге, где располагается файл сцена-

рия, будет создан файл с таким же названием, но с расширением .WSH.

В дальнейшем, для исполнения сценария запускайте не его файл, а

файл его свойств — WSH.

CSCRIPT

Интерфейс версии хоста сценариев для командной строки следующий:

CScnpt имя_сценария.расширение [параметры..,] [аргументы...],

где:

• //Т : nn — максимальное время, в течение которого сценарий может

исполняться;

• //logo — необходимость отображения логотипа (по умолчанию ото-

бражается):

• //nologo — запрет отображения логотипа;

• //S — сохранение параметров командной строки для текущего

пользователя.

Обратите внимание, что параметры хоста сценариев начинаются с «//•>, а

аргументы файла сценария (если есть) — с «/•>. Например:

Cscnpt //nologo myscript. vbs /s /у,

Примеры сценариев

В качестве примера рассмотрим несколько простых сценариев, напи-

санных на языке VBScript. Для тех, кто знаком с Visual Basic не составит

труда в них разобраться.

Сценарий 1: Hello

Этот сценарий представляет собой достаточно банальную задачу, пред-

лагаемую. как правило, первой при изучении любого языка програм-

мирования. Программа запрашивает имя пользователя, а затем здоро-

вается с ним.

dim S

S="'

'Зпроси^ь имя пользовагеля. Если не введено, повторить

Wnile s="1'

s= InoutBox("Введите вале имя1')

if s="" then MsgBox "Вы не ввели имя1'

Wend

'Вывести приветствие

MsgBox "Добрый день, " & s., "Приветствие"

Сразу после запуска сценария па экране появится приглашение внести

имя:

Теперь немного усложним программу и предложим ей узнать сведения

о пользователе самостоятельно.

Сценарий 2: системные параметры

В предлагаемой программе происходит считывание некоторых систем-

ных переменных и вывод их на экран. Чтение переменных осуществ-

ляется с помощью встроенного объекта Wscript. Shell. Функция ChkSet-

ting используется для выбора нужной системной переменной из обще-

го списка. Данный сценарий предусматривает считывание всего пяти

переменных: имени пользователя (под которым он зарегистрирован в

системе), типа процессора, имени компьютера, имени сервера, на ко-

тором выполнялась регистрация пользователя, а также пути к профи-

лю пользователя.

CRLF - Chr(13) & Cnr(10)

DIIT s

Dim WSHShell

Set WSHSheII = WScnpt. CreateObJ ect( "WScnpt. Shell")

s-ChkSetting("USERNAME")

s=s & CRLF & "В Вашем компьютере используется процессор " &__

О «Set ti па (" PROCESSOR^ DENTIFIER'1)

s=s & CRLF & "Имя компьютера '1 & ChkSettTng("COMPUTERNAME'1)

s^s & CRLF & "Вы зарегистрированы на сервере " &_

ChkSettingC'LOGONSERVER")

s=s & CRLF & "Ваш пользовательский профиль хранится в каталке

" &_ ChkSetting("USERPROFILE")

MsgBox "Добрый день. "& s.. "Приветствие"

Function ChkSett шд( SetNan'.e)

For Each sfrEnv I" WshS^el 1. Envi ron'nent (" PROCESS")

If instr(s: rEnv. SetNamc) ~'0 Then

ChkSetting=Mid(strEnv.len(SetName)+2)

Exit Function

Ena It

Next

ChkSetting=""

End Function

В результа'1'е выполнения этого сценария на экране появится такое

сообщение:

Данную программу несложно модифицировать для вывода на экран

всех переменных среды: достаточно убрать проверку на соответствие

определенному имени переменной.

Дополнительные примеры

Конечно же, приведенные примеры не могут отразить всех возможно-

стей. предоставляемых полноценным языком сценариев. Вам доступны

не только встроенные функции языка, но и ActiveX-компоненты, а так-

же служба каталогов и ее объекты. Примеры таких программ приведе-

ны на сервере Web Microsoft по адресу:

http : //www. microsoft, com/managernent/wsh. htm

Заключение

Средства управления Windows NT 5.0 претерпели значительные изме-

нения по сравнению с предыдущими версиями ОС. Они не только уп-

ростили администрирование, но и позволили сделать процесс управ-

ления единым, доступным как с локальной, так и с любой удаленной

машины.

Ключевую роль в этом преображении играет консоль управления Mic-

rosoft Management Console — действительно гибкая и универсальная

среда для административных программ. Восприимчивость к расшире-

ниям и модификациям, достигаемая за счет использования слепков,

делает ее весьма удобной для использования на предприятиях. Тот факт,

что программные интерфейсы консоли открыты независимым разра-

ботчикам, дает надежду на появление в ближайшем будущем слепков

для управления мощными СУБД, почтовыми системами, финансовыми

системами, системами управления производством и т. п. Microsoft так-

же планирует использовать ММС в своих новых серверных продуктах.

Так. например, Internet Information Server 4.0 и SQL Server 7.0 имеют

административные консоли, выполненные в виде слепков для ММС.

Исполнение сценариев, написанных на встроенных в систему языках,

позволяет значительно улучшить возможности управления системой.

Теперь, даже если у Вас нет под рукой нужного инструмента или про-

граммы выполнения какой-либо функции, Вы можете заменить их про-

граммой-сценарием.

ГЛАВА 7

Интерфейс

с пользователем

Обычно под этим термином — интерфейс с пользователем —подра-

зумевают часть системы, ответственную за взаимодействие с пользова-

телем. Если программа выполняется в командной строке, то говорят об

интерфейсе командной строки, если программа является графическим

приложением для Windows — о графическом интерфейсе. Разумеется.

такая сложная операционная система, как Windows NT, имеет и интер-

фейс командной строки, и графический.

Более обобщенно, под интерфейсом следует понимать всю совокуп-

ность факторов, определяющих способ и сложность взаимодействия

пользователя с системой. Поэтому на страницах этой книги мы рас-

смотрим такие аспекты, как концепция рабочего стола и его представ-

ление, поддержка национальных языков и пр.

Рабочий стол Active Desktop

Метафора «рабочий стол» нашла широкое применение в Windows и

других операционных системах. Если в первых версиях Windows на

этот стол можно было только «постелить скатерть» в виде текстуры или

рисунка, то Windows 95 и Windows NT 4.0 позволяют размещать на нем

файлы, папки и ярлыки для них, что существенно облегчает прямой до-

ступ к нужной информации.

И все же нельзя не сказать, что кроме удобств пользователи ощущают

и явные недостатки.

• Несколько одновременно открытых окон скрывают от глаз пользо-

вателя поверхность рабочего стола. И тогда, для доступа, скажем, к

папке My Computer, приходится поочередно минимизировать при-

ложения до тех пор, пока не появится нужная папка.

• При большом количестве нужных приложений множество соответ-

ствующих значков на рабочем столе приводит к излишней «захлам-

ленности», а вынос в меню — к снижению скорости доступа.

• Для чтения поступающей информации используются различные

приложения. Например, российские новости можно просмотреть в

Internet Explorer, а биржевые — с помощью специальной програм-

мы Point and Cast.

• Отсутствует возможность «накопления» новостей с последующим

просмотром их в автономном режиме.

• Рабочий стол не может использоваться для чего-либо, кроме как для

отображения значков приложений и папок.

В Windows NT 5.0 осуществлена интеграция Internet Explorer 4.0 и

операционной системы, один из результатов которой — появление

активного рабочего стола Active Desktop. Название «активный» в дан-

ном случае оправдано: поверхность из «статиста» превратилась в актив-

ное «действующее лицо». Она может: менять свой внешний вид, как по

воле пользователя, так и повинуясь иным командам; становиться стра-

ницей Web, где пользователь в удобной форме хранит свои повседнев-

ные задачи; наконец, быть средством отображения информации, при-

ходящей из внешнего мира (прогноз погоды, курсы акций, результаты

спортивных матчей). Все это появляется у Вас на экране сразу же. как

только становится доступным в Иитернете.

Active Desktop обладает следующими ключевыми свойствами:

• полной настраиваемостью:

• встроенными компонентами;

• поддержкой блуждающих профилей.

Давайте рассмотрим эти свойства подробнее.

Полная настраиваемость

Когда слышишь, что рабочий стол является страницей Web, то сразу

приходишь к мысли, что на нем. как на любой странице Web. можно

разместить все. что угодно: не только статический текст HTML с вкрап-

лениями графики, но и ActivcX-компоненты, которые могут исполнять

какие-либо дополнительные функции. Имеются в виду и скрипты, пе-

риодически выполняющие запросы к базам данных в Вашей интрасе-

ти; и поисковые системы, ведущие регулярный поиск нужной инфор-

мации. — короче, все, что Вы только можете себе представить.

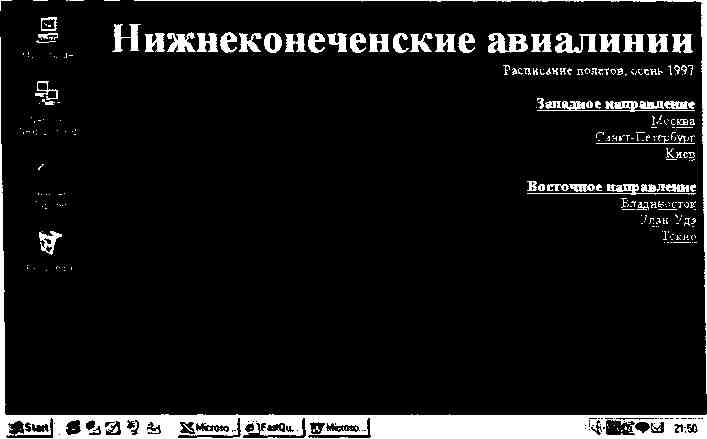

Ниже приведен текст простой страницы Web, используемой в качестве

рабочего стола. Предположим, что Вы по роду своей работы постоян-

но пользуетесь услугами авиакомпании города Нижнеконеченска. Рас-

писание полетов меняется часто, нередки задержки рейсов, да и дозво-

ниться до представительства авиакомпании сложно. Положите ссылку

на необходимый Вам Web-сервер авиакомпании на поверхность стола,

и вся информация об изменениях в расписании будет моментально на

нем отображаться.

<HTML"-

<HEAD>

<Т1Т1.Е>Мой рабочий стол</Т1ТЕЕ>

</HEAD>

<BODY TEXT="#FFFFFF1' LINK="«80FFOO'1 VLINK=-#80FF80"

ALINK-"#FF80CO" BGCOLOR="#0080FF" BACKGROUNO="FILE:///С¦/WINNT/WEB/

WALLPAPER/BACK.JPG">

<P ALIGN=rightXBxFONT 81гЕ=+5>Нижнеконеченские авиалинии

</FONT> </B> <BR>

Расписание полетов, осень 1997

</Р>

<Р>

<Р ALIG^^ng^txBxFONT SIZE-+1 ><и>3ападное направление</и>

</FONT> </B> <BR>

<А HREF=" nttp://www.nkalг.ru/Schedule?Moscow">Mocквa</A><BR>

<А HREF=" http ://www. nkair. гu/Schedule';)Spb'l>Caнкт-Пeтepбypг</A><BR>

<A HREF=" http ;//www, nkai г. ru/Schedule';'Kiev">Kиeв</A>

<,7P>

<P ALIGN=nght><B><FONT SIZE=+1><и>Восточнре направление</и>

</FONT> </BXBR>

<A HREF=" http : /'/www. nkai r. ru/Sc'iedule^VVostokX Владивосток

<.,/AXBR>

<A HREF=" Http://www.nkair. ru/Schedule^UUdeX Улан-Удэ</АхВВ>

<A HREF=" h^tp • //www. nkai r, rii/Schedule^Tokio" > Токио </А>

</P>

<:P>

'./BODY-'

</HTML:'

a8surt¦ g <з ВД Vj ftj • ssMino»o...¦ езрачдц... 1 аумюмо..!

n/>iLiiep офор.\т'ния рабочего стола

Web-o вещание

Всем хорошо известны такие термины, как радиовещание или телевс-

щанис. Теперь придется освоить еще один — Web-o впцанчс (Wei) cas-

ting). Смысл его в возможности подписаться на информационные ка-

налы \Х'сЬ и выводить поставляемую ими информацию непосредствен-

но на рабочий стол. Для каждого из каналов используется отдельный

кадр на столе.

Особенность данной подписки в том. что информацию, переданную в

ночное время. Вы сможете просматривать днем. Если же Вы мобиль-

ный пользователь, и подключаетесь к сети лишь время от времени, то

информация может быть передана на Ваш компьютер в моменты его

подключения в фоновом режиме без Вашего участия. Вам останется

только просмотреть се в удобное время.

Для описания доступных каналов используются файлы с расширением

CDF. Форма'1' файла простой. На рисунке приведен образец файла для

узла «Московский обозреватель».

Заголовок с указанием

кодировки

<?XML VERSION="1.0" ENCODING="UTF-8"?> ••

<CHANNEL HREF="http://www.cityline.ru/obs/"> *

<ABSTRACT>"Moscow Observer" is the first Moscow's web site, dedicated to

city's cultural life and entertainment. Daily updated listings of all Moscow's

cultural and recreational events, huge amounts of cinema and music news,

reviews on CD's, videos and books, interviews, art projects, special pages.

Dedicated to city's most known artists and much more. "Moscow Observer",

founded a half year ago, is already the most popular infotainment site for

Moscow s citizens.</ABSTRACT> ' ,

</CHANNEL>

URL источника

информации канала

Панель с названиями доступных каналов можно вынести на поверх-

ность рабочего стола, а каналы, на которые Вы подписались, — опти-

мальным образом разместить там же. На рисунке на следующей стра-

нице показано расположение панели каналов, а также один из каналов.

Стартовая площадка Quick Launch

Те, кто работал с Microsoft Office, конечно же, по достоинству оценили

Microsoft Office Bar — панели, с помощью которых можно одним

щелчком мыши запустить нужное приложение. Основное достоинство

этих панелей — они легко доступны, не занимают много места на эк-

ране и всегда видны.

Аналогичная панель Quick Launch появилась в Windows NT 5.0. Чтобы

запустить приложение с этой «стартовой площадки» достаточно один

раз щелкнуть соответствующий значок. Если Вы используете некоторые

Для добавления новой панели щелкните панель задач правой кнопкой

мыши и выберите в появившемся меню команду Toolbars/New Toolbar.

После этого Вам будет предложено выбрать любую папку из имеющих-

ся на диске. Содержимое этой папки и станет содержимым панели

инструментов. Поэтому целесообразно предварительно создать папку,

внести туда нужные ярлыки или файлы, а потом уже добавлять новую

панель.

Папки и настройка их внешнего вида

В Windows NT 4.0 внешний вид папок не поддается изменениям. Все,

что может пользователь, — отображать файлы и каталоги большими

или маленькими значками, в виде списка или списка с подробностями.

Файлы или каталоги выделяются щелчком мыши, а запуск приложения

достигается двойным щелчком. Любопытно, но столь простая операция,

как двойной щелчок оказалась непосильной для многих пользователей.

Они умудрялись сдвинуть мышь между первым и вторым щелчками так,

что щелчки воспринимались раздельно.

Использование Internet Explorer для доступа как к ресурсам Интернета,

так и к локальным, позволяет действовать одними и теми же приема-

ми. Так, файл можно запустить однократным щелчком мыши, а выде-

лить, просто подведя к нему указатель. Понятно, что сотням тысяч

пользователей этот метод, в свою очередь, покажется непривычным и

неудобным. Что ж, тем, кто пожелает оставить все как есть, предостав-

лена такая возможность.

Интерфейс папок стал полностью настраиваемым. В первую очередь,

можно указать тип просмотра: в стиле Web-страницы, классический

или настраиваемый пользователем. На рисунках приведены образцы

папки в виде Web-страницы, и классической папки.

Пршюр поверхности Active Desktop

приложения чаще остальных, то их можно вынести на Quick Launch

для быстрого запуска. С этой целью просто выделите имя нужного

файла в Explorer и перетащите его на панель быстрого запуска. На ней

незамедлительно появится соответствующий значок.

По умолчанию панель Quick Launch располагается вблизи кнопки

Start на панели инструментов. Если же, на Ваш взгляд, это неудобно, ее

можно перетащить в любое место на экране. Принципиально возмож-

ны две позиции: фиксированная у края и плавающая.

Панели инструментов

Помимо панели задач, появившейся как стандартный элемент интер-

фейса еще в Windows NT 4.0, теперь Вы можете добавлять произволь-

ное число дополнительных панелей. Эти панели могут соперничать за

место на экране с панелью задач, или располагаться произвольно.

Добавление новой панели инструментов

Но, допустим, что оба этих вида Вас чем-то не устраивают, и хотелось

бы использовать некоторую их комбинацию. И это возможно. Для на-

стройки вида представления папок войдите в любой из папок в меню

View Options Появится диалоговое окно Options со вкладкой General,

изображенное на рисунке. Для показа папок в виде Web-страниц по-

ставьте переключатель в положение Web style, для классического пред-

ставления — в Classic style, а для настраиваемого по Вашему желанию —

в Custom, based on settings you choose. Щелкнув далее кнопку Set-

tings, Вы сможете указать ряд параметров внешнего представления и

поведения папок.

Но этим возможности изменять внешний вид папок не исчерпывают-

ся. Так как каждая из папок может быть представлена в виде Web-стра-

ницы. Вы сумеете отредактировать эту страницу и даже назначить ин-

динидуальныс папки для любого диска. Можно не только добиться вида

элементов папки на фоне любого изображения, но и полностью пере-

определить внешний вид. Для этого надо:

• щелкнуть поверхность папки (там. где показаны ее элементы) пра-

вой кнопкой мыши.

• в контекстном меню выбрать команду Customize this Folder-,

• в появившемся окне программы-мастера выбрать параметр Create

or Edit HTML Document.

• в открывшемся редакторе отредактировать HTML-текст папки и зак-

рыть блокнот, сохранив файл под тем же именем;

• в программе-мастере щелкнуть Finish.

Ниже показан модифицированный HTML-код и внешний вид соответ-

ствующей ему папки.

<html>

'.head>

<base href="%THISDIRPATH%\">

<script language^'JavaScnpt" for="FileList"

event="SelectionChanged">

var items = FileList.Focusedltem;

var- fidr = FileList.Folder:

var size = fidr.GetDetailsOf(items. 1):

var L_Modified_Text = "Изменен: ";

var L_Size_Text = "Размер: ":

var L_Attnb = "Атрибуты; ":

SPAN1.innerHTML = fldr.GetDetailsOf(items,0);

SPAN2,innerHTML = fidr.GetDetailsOf(items. 2):

SPANS.innerHTML = L_Modified_Text + fidr.GetDetailsOf(items, 3):

SPANS. innerHTML = L_Attnb + fid r, GetDetailsOf (items. 4);

if (size == "") // folder might be selected

SPAN4,innerHTML = " ":

else

SPAN4,innerHTML = L_Size_Text + size:

</script>

</head>

<body topmargin=0 leftmargin=0 rightmargin=0 bottommargin=0

scroll=no>

<table width=30% height=100% cellpaddlng=0 cellspacing=0>

<tr> <td align=left valign=top height=20% bgcolor=white

style="background: url(%TEMPLATEDIR%\wvlogo.gif) fixed no-repeat

white top right; margin: 8px">

<font style="font: 24pt/24pt anal bold: font-weight: bold:

color: ff6189CO">

<'-webbot bot="HTMLMarkup" startspan

alt="<:B><I>:Web View Folder Title<:/I>< /

B>: " ->

Диск С:

<i-webbot bot="HTMLMarkup" endspan -></font> </td> </tr>

<tr> <td align=left valign=top bgcolor=black style^'background:

url(%TEMPLATEDIR%\wvback1.gif) fixed repeat-y black top left:

margin: 8px">

<font style="font: 8pt/12pt verdana: font-weight: bold: color:

whiter

<span id="SPAN"r>

Select an icon to view its description.

</span> <br> <br>

</font>

<font style="font; 8pt/12pt verdana; font-weight: normal; color

white">

<span id="SPAN2">

</span> <br>

<span id="SPAN3">

</span^ <br>

<span id^'SPA^M^

<:/span> <br>

<span id^SPANS"^

</span>

</font> </td> </tr->

</table>

<'-webbot bot="HTMLMarkup" startspan u-src="file:///

C:\PROGRA"'1\MICROS~2\Data\FoldData.glf" ->

<object id="FileList" border=0

classid="clsid:1820FEDO-473E-11DO-A96C-OOC04FD705A2"

style="position: absolute: left: 30%: top: 0; width: 70%:

neight: 100%">

</object>

<!-webbot bot="HTMLMarkup" endspan ->

</body>

</html>

Модификация внешнего вида папки

Если Вы используете в папках панель инструментов, то сразу после

установки системы обратите внимание на ненормально большой раз-

мер, а, порой, и неестественный цвет изображений инструментов. Если

это зрелище не доставляет Вам эстетического наслаждения, внешний

вид значков можно изменить на традиционный. Правда, делается это

несколько неожиданным образом. Запустите Internet Explorer, открой-

те меню View-Options и в диалоговом окне Options выберите вкладку

Advanced. Появится древовидный список параметров. Найдите ветвь

Toolbar и отметьте флажок Small icons.

Поддержка русского языка

Поддержка языка не ограничивается только возможностью вводить

тексты и читать их по-русски. В Windows NT 5.0 в это понятие входит

поддержка:

• принятых в России стандартов (формат чисел, даты, времени, деся-

тичных разделителей и т. д.):

• ввода и чтения текстов в стандартных кодировках;

• длинных имен файлов и каталогов на русском языке;

• работы с русским языком в командной строке и приложениях для

MS-DOS;

• работы с русскими названиями объектов службы каталогов Active

Directory;

• русских имен компьютеров, доменов, зон и т. п.;

• обмена почтовыми сообщениями с адресатами в Интернете;

• чтения и публикации сообщений в телеконференциях в Интернете:

• русскоязычного интерфейса;

• корректного индексированного поиска.

Рассмотрим эти функции подробно.

Поддержка стандартов

Бесспорно, поддержка российских стандартов форматов даты, време-

ни, разделителей и т. п. облегчает использование операционной систе-

мы. Представьте себе, как непривычно выглядит дата «4 декабря», запи-

санная в формате <-12.04.97-> — ведь с нашей точки зрения это 12 апреля!

Именно поэтому на панели управления существует раздел Regional

Settings. Основной параметр, однозначно определяющий стандарты

представления чисел — Locale (регион ). Его можно установить как для

всей системы в целом, так и для каждого конкретного пользователя.

Если регион установлен для системы, то ему соответствуют экранные

шрифты, таблицы перекодировок, форматы даты и времени и раздели-

телей, порядок сортировки.

Если пользователь устанавливает для себя регион отличный от систем-

ного. то это оказывает влияние только на форматы представления чи-

сел и порядок сортировки.

! становка поддерживаемых региональных параметров

Форматы чисел, даты и времени можно изменить и независимо от выб-

ранного региона.

Обеспечение ввода и чтения текстов

в стандартных кодировках

К данной функции относится поддержка:

• экранных и TrueType-шрифтов, поддерживающих кириллицу;

• принятых в России раскладок клавиатуры;

• настраиваемых комбинаций переключения между раскладками;

• системных конверторов из одной кодировки в другую.

Многие из этих возможностей, уже обеспеченных в Windows NT 4.0,

дополнительно улучшены в новой версии.

Кириллические шрифты

В систему, как и раньше, встроен стандартный набор шрифтов, поддер-

живающих кириллицу. Все TrueType-шрифты являются UNICODE-шриф-

тами. Использование TrueType-шрифтов, разработанных для Windows 5.1

невозможно, так как символы кириллицы в них не имеют необходимо-

го смещения. К сожалению, это может вызывать небольшие проблемы

при работе с текстами, подготовленными в Windows З.х с использова-

нием нестандартных шрифтов. Дополнительные TrueType шрифты вхо-

дят либо в офисные продукты Microsoft, либо поставляются независи-

мыми разработчиками.

Экранные шрифты являются битовыми и не претерпели практически

никаких изменений по сравнению со шрифтами Windows З.х. Это мо-

жет причинять некоторые неудобства при работе как с текстами на ев-

ропейских языках, так и с текстами, требующими использования спе-

циальных символов, например <-1/2'> или «3/4». Подобные символы

встречаются и в элементах графического интерфейса. Так, трехдюймо-

вый дисковод обозначается 3 1/2. Если для подписей под папками ис-

пользуется не TrueType-шрифт, то отобразить простую дробь невозмож-

но, так как на ее месте в кириллическом шрифте находится сербская

буква <-S». Корпорация Microsoft нашла оригинальный выход из этой си-

туации: когда в системе установлен регион по умолчанию default sys-

tem locale Russia, под соответствующим значком пишется 3-5 Floppy.

Установка новых шрифтов весьма проста. Все что нужно сделать —

выделить в Explorer файл нужного шрифта и перетащить его в каталог

"owindir%\Fonts.

Раскладки клавиатуры

Прошли времена, когда пользователи, сталкиваясь с раскладкой клави-

атуры, используемой в MS-DOS или Windows, недоуменно пожимали

плечами и устремлялись на поиски драйвера более привычной. Сегод-

ня, пожалуй, об этом помнят только ветераны. Windows NT стандартно

поддерживает две разных раскладки: разработанную Microsoft, и разра-

ботанную IBM.

Замечание. В первой бета-версии Windows NT 5.0 поддерживается

только раскладка Microsoft.

Ксли Вас все-таки не устраивает ни одна из имеющихся раскладок кла-

виатуры, то в Windows NT 5.0 стало удобней подключать новые расклад-

ки. Средств редактирования раскладок в системе нс существует.

Добав.пение распадки клавиатуры независимого разработчика

Переключение между раскладками

Для переключения между раскладками можно выбрать разные комби-

нации клавиш. Обязательное условие: все эти комбинации должны на-

чинаться со следующих сочетаний:

• Ctrl+Shift;

• Alt+Shift;

• Ctrl;

• Alt:

вслед за которыми может следовать символ (1 ... О и ~.).

Выбор раскладок и комбинаций клавиш переключения

'Гак как в системе может быть одновременно установлено более одной

раскладки, можно назначить комбинацию клавиш для переключения в

каждую из них. Например, при работе с англо-немецко-русским тек-

стом можно использовать комбинацию Alt+1 для русской, Alt+2 для

английской, и Alt+3 для немецкой раскладки.

Эти комбинации выполняют переключение только в приложениях для

Windows (16- и 32- разрядных) и к командной строке. Для переключе-

ния раскладок в приложениях для MS-DOS используется комбинация

Правый Ctri+Shift (русская) — Левый Ctrl+Shift (латинская).

В Windows NT 5.0 способ запуска MS-DOS-приложений отличается от

ранних версий, в которых перед запуском приложения приходится

убеждаться в том. что активная раскладка — русская. В противном слу-

чае приложение запускается, но переключаться между раскладками в

нем нельзя. Особенно неудобно это при запуске приложения из коман-

дной строки. Набрав имя программы (по-английски), Вы вынуждены

сначала переключаться на русский, а уже потом — нажимать Enter. Те-

перь это ограничение снято, и больше нет необходимости в продуктах

русской поддержки от третьих фирм.

Системные конверторы

Системные конверторы необходимы для преобразования файлов, запи-

санных в какой-либо кодировке, в кодировку Windows 1251 и наобо-

рот. Например, чтобы прочесть в WordPad текст, набранный в MS-DOS,

Вам понадобится выполнить преобразование СР866 -> СР1251. Такое же

преобразование необходимо и при копировании текста из окна коман-

дной строки в приложение для Windows. Понятно, что эти преобразо-

вания прозрачны для пользователя, и все же для них требуются соот-

ветствующие конвертеры.

Как только Вы выбираете в качестве региона системы Россию, нужный

набор конвертеров устанавливается автоматически. Тем не менее, в ряде

случаев Вам могут понадобиться и иные типы преобразований. Для

этого достаточно установить дополнительные конвертеры, поставляе-

мые в составе системы.

Использование русских имен файлов

Длинные русские имена файлов поддерживаются уже довольно давно.

Не существует каких-либо специальных ограничений, связанных с рус-

ским языком. С такими файлами можно работать как в Explorer, так и в

командной строке.

Длинные русские имена преобразуются в эквивалентные короткие по

'гем же самым законам, что и английские (см. главу 4). Вот результат

исполнения команды dir/x для каталога, изображенного на предыду-

щем рисунке.

|

Dir |

'ест |

'or у |

of |

С:\.Му |

document |

s\NT5 book |

|

|

10. |

09. |

97 |

10: |

05 |

<DIR> |

|

|

|

10. |

09 |

97 |

10; |

05 |

<DIR> |

|

|

|

30. |

09. |

97 |

11 |

28 |

<DIR> |

nt5b1wt |

|

|

13, |

11. |

97 |

19: |

48 |

30 720 |

СПИСОК~1,ООС |

Список литературы.doc |

|

04 |

11, |

97 |

10: |

23 |

93 696 |

ИНДЕКСА, DOC |

Индексный указатель.doc |

|

03 |

11 |

97 |

09: |

39 |

<DIR> |

6MANA'1 |

6Managenient |

|

03 |

11 |

97 |

09: |

39 |

<DIR> |

4FILE-1 |

4FileSystems |

|

04. |

11. |

97 |

12 |

28 |

<DIR> |

1ACTI~1 |

1Active Directory |

|

04. |

11 |

97 |

12 |

:29 |

<DIR> |

РАБОЧИЧ |

Рабочие материалы |

|

04 |

11 |

97 |

12 |

:30 |

<DIR> |

2СИСТ'1 |

2Система безопасности |

|

04 |

11 |

97 |

12 |

:31 |

<DIR> |

ПРИЛОЖЧ |

Приложения |

|

03 |

. 11 |

.97 |

09 |

:39 |

<DIR> |

0INTFri |

0Introduction |

|

04 |

. 11 |

.97 |

12 |

:34 |

<DIR> |

3ПЛАН~1 |

3 Планирование |

|

и установка |

|||||||

|

04 |

. 11 |

97 |

12 |

:34 |

<DIR> |

5ОБЕС'1 |

50беспечение |

|

бесперебойной |

и надежной работы |

||||||

|

25 |

. 11 |

97 |

19 |

;45 |

<DIR> |

8RAS |

8Ras |

|

04 |

12 |

97 |

15 |

:52 |

<DIR> |

7ИНТЕ~1 |

7Интерфейс |

|

с пользователем |

|||||||

|

|

|

16 |

File(s) |

124 416 bytes |

|||

Active Directory и русские имена объектов

Допускаю, что кому-то сама идея называть объекты службы каталогов

(и не только объекты, но и классы объектов, а также их атрибуты) по-

русски покажется кощунственной. А, собственно, почему? Чем русский

язык хуже английского? Почему, скажем, сотрудница бухгалтерии дол-

жна входить в организационную единицу «Accounting» и регистриро-

ваться под именем «JuliaTs», вместо более понятных всем «Бухгалтерия»

и «ЮлияЦ»? Мы просто привыкли, что это всегда было недопустимо.

Х\"же всего то, что администраторы корпоративных систем в большин-

стве своем продолжают культивировать эту идеологию, руководствуясь,

в основном, соображением «Ах, как бы чего нс вышло!».

В Windows NT 5.0 служба каталогов Active Directory позволяет исполь-

зовать в именах объектов, классов и атрибутов любые символы, поэто-

му им можно совершенно свободно давать русские имена. Например,

на рисунке изображена организационная единица «Тестовая лаборато-

рия», в которой несколько пользователей и групп. И все они также на-

званы по-русски.

Использование русских имен объектов Active Director}'

Поддержка русских имен компьютеров и доменов

В главе 3 уже рассматривался вопрос о возможности использования

строк UNICODE в DNS. Там же дан однозначный совет — требуется

строго придерживаться стандартов RFC 952 и RFC1123, где допускают-

ся только определенные буквы, цифры и символы.

И все же, если Вы не планируете ни сейчас, ни в дальнейшем включать

в сеть компьютеры, работающие под управлением UNIX, Netware или

иных, отличных от Windows NT или Windows 9x систем, то можете

смело использовать русские имена компьютеров, доменов, зон и т. п.

Внимание! В первой бета-версии русские имена компьютеров ис-

пользовать нельзя, так как ряд утилит TCP/IP могут не поддерживать

работу с ними.

Интернет и русский язык

В Windows NT 5.0 встроены программа Outlook Express, позволяющая

обмениваться почтой и принимать участие в телеконференциях в Ин-

тернете, а также Internet Explorer, для просмотра содержимого Web.

Хорошо известно, что в Интернете традиционно широко используется

кодировка КОИ8р. И если сейчас появилось большое количество сер-

веров Web, на которых информация представлена в нескольких кодиров-

ках, то в почте и телеконференциях повсеместно используется КОИ8р.

Как Outlook Express, так и Internet Explorer позволяют правильно ото-

бражать информацию в иных кодировках, а также вводить текст писем

и сообщений, причем совершенно прозрачно для пользователя: он не

должен устанавливать какие-либо дополнительные шрифты и расклад-

ки клавиатуры.

При просмотре Web-страниц Вам могут встретиться серверы, на кото-

рых русскоязычная информация будет представлена в одной из следу-

ющих кодировок:

• MS-DOS (используется в DOS, OS/2);

• КОИ8р (используется в UNIX);

• IS08859-5 (используется SUN);

• 1251 (используется Windows);

• MAC (используется Macintosh);

• UTF8 (универсальный формат).

Если страница подготовлена правильно, то в ее заголовке будет инфор-

мация об используемой кодовой странице, например:

<meta http-equiv="Content-Type" content="text/html;

charset=windows-1251">,

Internet Explorer сразу выполнит необходимое преобразование и ото-

бразит страницу по-русски. Если же этот заголовок отсутствует, стра-

ница почти наверняка отобразится неправильным шрифтом и будет нс-

читаема. В таком случае выберите в меню команду View/Fonts и в под-

меню укажите нужную кодировку (поддерживаются все перечисленные

выше, за исключением Macintosh).

Для выбора кодировки можно также щелкнуть страницу правой кноп-

кой мыши и в контекстном меню выбрать команду Language. Появит-

ся подменю, в котором будут перечислены кодировки.

Внимание! В первой бета-версии Windows NT 5.0 используется ус-

таревшая бета-версия Internet Explorer 4.0. В ней отсутствует поддерж-

ка КОИ8р и IS08859-5.

Выбор правильной кодировки в Internet Explorer

Outlook Express, разбирая сообщения, проверяет их заголовки и выпол-

няет преобразования в соответствии с указанным типом кодировки.

Однако иногда встречаются сообщения, или выполненные в неизвест-

ной кодировке (деликатно называемой User defined, хотя обычно это

отсутствие информации о кодировке в заголовке сообщения), или вы-

полненные в одной кодировке, но отмеченные другой. Текст и этом

случае отображается неправильно.

Для его прочтения также, как в Internet Explorer, выбирают в меню View

команду Language, а в появившемся подменю — предполагаемую ко-

дировку сообщения. Вполне возможно, что подобные сообщения будут

встречаться неоднократно. Чтобы постоянно не выполнять описанные

выше действия, можно воспользоваться возможностями Outlook Express

по «обучению».

Когда Вы в первый раз указываете, как именно преобразовать нечита-

емый текст, программа предлагает запомнить эту комбинацию с тем,

чтобы, встретив ее повторно, выполнить нужное преобразование. Если

Вы считаете, что это имеет смысл, то соглашаетесь. Если же в последу-

ющем Вы обнаружите, что это было единственное сообщение с таким

типом кодировки, такое преобразование можно исключить, и програм-

ма «забудет» о нем. Для этого:

• выберите в меню Tools команду Options;

• в диалоговом окне Options выберите вкладку Read;

• щелкните International Settings — появится одноименное окно

(изображено на рисунке), содержащее список дополнительных пе-

рекодировок;

• выделив нужную перекодировку, щелкните Remove.

Поддержка пользователей

с ослабленным зрением