ГЛАВА 8

Маршрутизация

и удаленный доступ

Начиная с самой первой

версии, в операционную систему Windows NT

входили средства уделенного доступа (Remote Access

Services), вклю-

чавшие в себя как клиентскую, так и серверную

части. Этот сервис

поддерживал несколько протоколов (NetBEUI, TCP/IP и IPX),

подклю-

чение до 255 пользователей одновременно, защиту

передаваемых дан-

ных, интеграцию с системой безопасности Windows NT,

подключение

по коммутируемым каналам, выделенным линиям и

сетям Х.25.

В Windows NT 4.0 возможности

удаленного доступа были значительно

расширены. Встроенная поддержка протокола РРТР

позволила созда-

вать виртуальные корпоративные сети с

использованием Интернета, а

функция Multilink в ряде случаев избавляла от

использования дорогос-

тоящих выделенных каналов путем замены их

несколькими коммути-

руемыми, работающими параллельно. В этой же

версии получили до-

полнительное развитие средства защиты.

Средства маршрутизации

Windows NT' считались одними из наиболее

слабых и сложных в реализации. По версию 5.5 1

включительно возмож-

на была только статическая маршрутизация, либо

использование сер-

вера Windows NT в качестве простого маршрутизатора

TCP/IP. Долгое

время для многих пользователей оставалось

загадкой: как организо-

вать маршрутизацию между подсетями, связанными

коммутируемым

каналом.

Сторонние фирмы

предлагали ряд решений, обеспечивающих более

полные возможности маршрутизации. Но их

продукты, как правило,

дороги, а зачастую требуют дополнительного

аппаратного обеспечения.

В одном из комплектов

обновления к Windows NT 3.51 появились улуч-

шенные средства маршрутизации MPR (Multi Protocol Routing).

Они

позволяли организовать маршрутизацию с

использованием протокола

RIPyl.

Позднее было выпущено

обновление для Windows NT 4.0, названное

RRAS (Routing and Remote Access Service), сочетающее новые возмож-

ности удаленного доступа и новые средства

обеспечения маршрутиза-

ции по IPX и IP. Эти средства прошли длительное

бета-тестирование, а

затем были модифицированы для доступности на

сервере Web Microsoft.

В Windows NT 5.0 включена

улучшенная версия RRAS, речь о которой и

пойдет в этой главе.

Возможности маршрутизации

Сервис маршрутизации в

составе Windows NT 5.0 обеспечивает следу-

ющие функции:

• многопротокольную

маршрутизацию для IP (Internet Protocol) и IPX

(Internet Packet Exchange);

• маршрутизацию с

дозвоном по требованию (demand-dial) для объе-

диненных офисов подразделений;

• стандартные

промышленные протоколы маршрутизации: OSPF (Open

Shortest Path First) фирмы Bay Networks, RIP (Routing Information

Protocol) версий 1 и 2, IPX RIP, IPX SAP (Service Advertising Protocol);

• такие среды как: 10/100 Мб

Ethernet, Token Ring, ATM (Asynchronous

Transfer Mode), FDDI (Fiber Distributed Data Interface), ISDN (Itegrated

Services Digital Network), Frame Relay, X.25 и модемы;

• виртуальные

персональные сети с использованием РРТР (Point-to-

point Tunelling Protocol);

• графический интерфейс

пользователя для удаленного контроля и

конфигурации;

• управление на базе SNMP (Simple Network Management Protocol);

• управление из командной

строки для обеспечения применения сце-

нариев и удаленного управления с использованием

Telnet;

• фильтрацию пакетов для повышения защиты и производительности;

• интерфейс прикладных

программ (API) для протоколов маршрути-

зации, администрирования и пользовательского

интерфейса для

предоставления сторонним фирмам средств для

расширения воз-

можностей системы.

Прежде чем перейти к

описанию возможностей маршрутизатора, рас-

смотрим коротко используемые в нем протоколы

маршрутизации.

Протоколы маршрутизации IP

В Windows NT 5.0 включена

поддержка таких протоколов маршрутиза-

ции IP, как RIP (Routing Information Protocol) for IP и OSPF (Open Shor-

test Path First) фирмы Bay Networks. Однако это не

единственные про-

токолы, которые можно использовать. Благодаря

расширяемости плат-

формы, сторонние

производители могут добавлять дополнительные

стандартные протоколы, такие как BGP (Border Gateway

Protocol). Так-

же API RRAS может использоваться для разработки иных

протоколов

маршрутизации.

Routing Information Protocol

Протокол RIP был разработан

для обмена информацией внутри авто-

номных систем — сетей относительно

ограниченного размера. Марш-

рутизатор RIP поддерживает таблицу маршрутизации

и периодически

оповещает другие маршрутизаторы RIP в сети о том,

какие сети ему

доступны, а также о невозможности доступа к

сетям. В RIP версии 1 для

рассылки оповещений используются

широковещательные (broadcast)

пакеты, а в версии 2 — multicast-пакеты.

Каждая строка в таблице

маршрутизации RIP содержит адрес назначе-

ния. следующий шаг на пути к назначению и метрику.

Метрика указы-

вает число шагов до точки назначения или

«стоимость» маршрута. В

таблице маршрутизации может быть и иная

информация, такая как

временные характеристики маршрутизатора. В

качестве примера далее

показаны таблицы маршрутизации для ситуации,

изображенной на

рисунке.

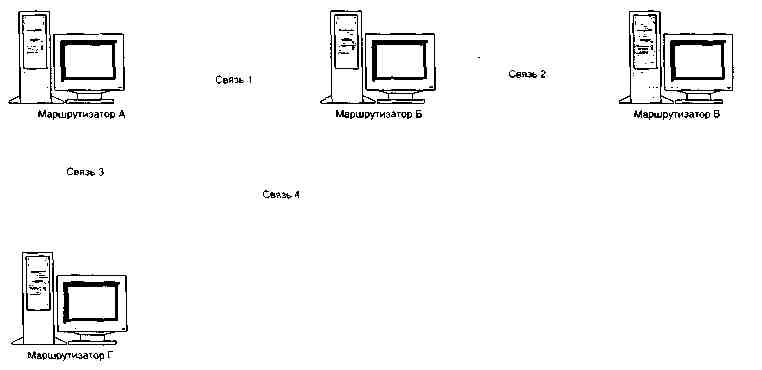

Связи между четырьмя сетями

Изначально в каждой

таблице маршрутизации содержатся строки о

связях, примыкающих к конкретному серверу. В

дальнейшем маршру-

тизатор периодически получает от других

маршрутизаторов информа-

цию о том, какие маршруты доступны через них.

В таблице 8-1 показана таблица маршрутизации для маршрутизатора Б.

| Таблица 8-1 | ||

| От Б до | Интерфейс | Метрика |

| Б | Локальный | 0 |

| А | 1 | 1 |

| В | ^ | 1 |

| Г | 4 | 1 |

В таблице для

маршрутизатора А изначально были пути от А до Б и

от

А до Г, так как они подключены непосредственно к

этому маршрутиза-

тору. Маршрутизатор Б периодически посылает свою

таблицу маршру-

тизатору А, после чего его таблица маршрутизации

принимает вид.

изображенный в таблице 8-2.

| Таблица 8-2 | ||

| От А до | Интерфейс | Метрика |

| А | Локальный | 0 |

| Б | 1 | 1 |

| V, | 1 | ~> |

| Г | 3 | 1 |

В таблице маршрутизатора Б

имеется маршрут до 13, которого нет в

таблице маршрутизатора А. Так как А знает маршрут

до Б, то в его таб-

лицу добавляется маршрут до В, но с метрикой,

равной 2.

В таблице Б также имеется

маршрут до Г, но в таблице А маршрут до Г

тоже есть. причем с метрикой 1. Ксли бы А

использовал маршрут до Г.

взятый из таблицы Б. то метрика такого маршрута

была бы 2. Поэтому

в таблице А остается маршрут с минимальным

значением метрики.

RIP поддерживает только

наилучший маршрут к точке назначения пу-

тем рассылки широковещательных сообщений с

30-секуидными интер-

валами или тригтсрными обновлениями. Последние

происходят всякий

раз при изменении топологии сети, и сообщения для

таблиц маршру-

тизации содержат эти изменения.

Главное преимущество RIP —

простота его установки и использования,

а главный недостаток —то, что с ростом размера

сети периодические

оповещения, рассылаемые каждым маршрутизатором,

существенно по-

вышают трафик. RIP широко используется в сетях,

содержащих поряд-

ка 50 компьютеров, но в больших сетях необходимы

другие протоколы.

Как уже упоминалось, Windows NT

5.0 поддерживает RIP версий 1 и 2.

Особенности текущей реализации RIP следующие:

• выбор версии RIP для каждого интерфейса;

• расщепление горизонта

(split horizon) — метод, предотвращающий

появление замкнутых маршрутов;

• фильтры маршрутов,

позволяющие указывать сети, для которых тре-

буется выполнять или принимать оповещения;

• настраиваемые таймеры оповещений и времени жизни маршрута:

• триггерные обновления:

• поддержка строки

аутентификации или сообщества для логическо-

го разделения сетей RIP в одном сегменте.

Протокол маршрутизации

Open Shortest Path First (OSPF)

Протокол OSPF был разработан

в ответ на неспособность RIP обслужи-

вать большие гетерогенные сети. Важнейшее

преимущество OSPF — его

эффективность: он вычисляет лучшие маршруты и

требует меньше «сиг-

нальных» сообщений; а главный недостаток —

сложность конфигура-

ции и увеличенное время обслуживания.

Маршрутизаторы OSPF требу-

ют поддержки как базы состояния связей, так и

таблицы маршрутиза-

ции, в то время как для RIP нужна только таблица

маршрутизации.

Протокол OSPF основан на

алгоритме SPF (Shortest Path First), вычис-

ляющем кратчайший путь между исходным и другими

узлами в сети.

Вместо того, чтобы

обмениваться расстояниями до точек назначения,

как в R1P, в маршрутизаторах OSPF поддерживается

«карта» сети, обнов-

ляемая всякий раз при изменении ее топологии. Эта

карта называется

базой состояния связен (link state database) и

используется для вычис-

ления сетевых маршрутов, которые после каждого

изменения тополо-

гии обязательно должны быть рассчитаны заново. В

результате этих вы-

числений определяется следующий шаг на пути к

точке назначения, то

есть следующий маршрутизатор, на который должны

быть переданы

данные, а также связь, используемая для

достижения этого маршрути-

затора. Изменения сети передаются вдоль всей

сети с тем, чтобы все-

гда имелась точная копия базы данных.

Так как в маршрутизаторах

OSPF поддерживается вид на всю сеть с

точки зрения каждого маршрутизатора, то

отсутствует ряд проблем

(таких как замкнутые пути), характерных для RIP.

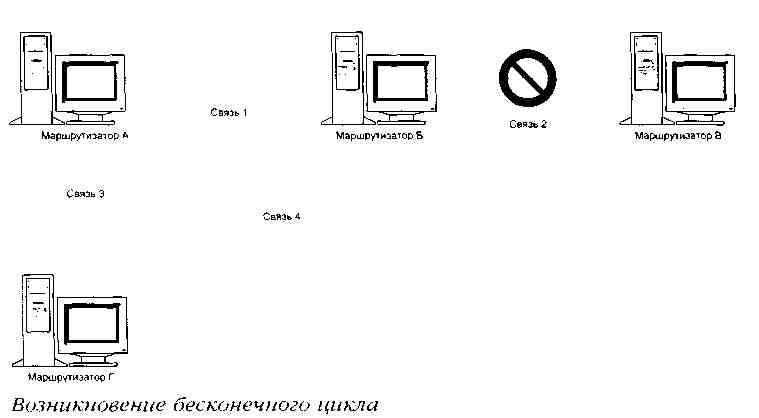

Например, в сети,

изображенной на рисунке, замкнутый путь возник-

нет при использовании RIP в том случае, если связь

между узлами Б и В

разорвется. Маршрутизатор Б оповестит, что связь

с В порвана. Так как

у маршрутизатора А есть маршрут к В с метрикой 2,

он ответит марш-

рутизатору Б и пошлет свою связь к В.

Маршрутизатор Б обновит таб-

лицу и включит в нее связь с метрикой 3. Далее

маршрутизаторы будут

обмениваться оповещениями и обновлениями таблиц

до тех пор, пока

нс достигнут числа 16. Это называется счетом до

бесконечности (count

to infinity').

При использовании в той же

самой сети OSPF замкнутый путь не воз-

никнет, так как если Б сообщает о том, что связь с

В не существует,

маршрутизатор А обнаруживает в своей таблице

маршрутизации, что

единственный путь к В проходит через Б. Поэтому

он удаляет маршрут

к В и не посылает его Б.

По мере роста базы

состояния связей значительно увеличиваются тре-

бования к памяти и времени вычисления маршрутов.

Для разрешения

этой проблемы в OSPF сеть разбивается на множество

областей, свя-

занных друг с другом магистральной областью

(backbone area). Каж-

дый маршрутизатор внутри области отслеживает

состояние связей

только внутри этой области и оповещает только те

маршрутизаторы,

которые принадлежат к этой области.

Маршрутизаторы, стоящие на

границе области, хранят

базу состояния связей для области, к которой

они принадлежат и рассылают оповещения в сеть.

Итак, можно выделить следующие преимущества OSPF перед RIP:

• более быстрое отслеживание изменений сетевой топологии;

• меньший трафик в

стабильных сетях при передаче информации о

маршрутизации;

• большая надежность

инфраструктуры маршрутизации за счет изо-

лированности каждой области;

• не подверженность циклическим связям.

Входящий в Windows NT 5.0

маршрутизатор OSPF фирмы Bay Networks,

обладает следующими возможностями:

• фильтрами маршрутов для

управления взаимодействием с другими

протоколами маршрутизации;

• динамической реконфигурацией всех параметров;

• возможностью сосуществования с RIP;

• динамическим добавлением и удалением интерфейсов.

Протоколы маршрутизации IPX

Если перед RRAS был

установлен протокол NWLink, то маршрутизация

по IPX для каждого интерфейса будет установлена

автоматически.

Routing Information Protocol for IPX

RIP for IPX — простой

широковещательный протокол, используемый

для обмена маршрутами IPX по сети. Он объявляет

маршруты вдоль

каждого сегмента в сети. За счет периодичности

конфигурации марш-

рутизаторы имеют текущую информацию о ней.

В RRAS поддерживаются

фильтры сетевых маршрутов, позволяющие

разделять рассылаемые и принимаемые маршруты, а

также конфигури-

ровать таймеры оповещения.

Service Advertising Protocol (SAP)

Протокол SAP позволяет

узлам, предоставляющим услуги (например,

серверам файлов или печати) сообщать свои адреса

и вид услуг.

Маршрутизаторы IPX

периодически рассылают по сети сообщения для

поддержания синхронизации между сетями. По

умолчанию это проис-

ходит каждые 60 секунд. Также маршрутизаторы

рассылают оповещения

всякий раз при обнаружении изменений в

межсетевой конфигурации.

Возможности удаленного доступа

Сервер удаленного доступа

Windows NT (RAS) позволяет одновремен-

но подключаться 256 удаленным клиентам. К Windows NT

Workstation

может подключиться только один удаленный клиент.

RAS поддержива-

ет протоколы:

• IP для доступа к сетям TCP/IP;

• IPX для доступа к серверам и принтерам NetWare;

• NetBIOS поверх IPX, TCP/IP или NetBEUI;

• РРР:

• РРТР.

Также поддерживаются

приложения, использующие Windows Sockets

поверх TCP/IP или IPX, named pipes, RPC (Remote Procedure Call) и LAN-

Manager API.

Для подключения к

RAS-серверу могут использоваться как обычные

телефонные линии, 'гак и выделенные линии с

использованием моде-

ма или пула модемов. Более быстрая связь

обеспечивается сетями ISDN

или Х.25.

Сервер удаленного доступа

предоставляет развитые средства защиты.

Аутентификация может производиться как системой

безопасности Win-

dows NT, так и с применением протокола RADIUS.

Сервер удаленного доступа

Windows NT может быть использован для

построения виртуальных корпоративных сетей с

защищенными тунне-

лями, проходящими через общедоступные сети

такие, как Интсрнет.

Клиентская часть также

обладает широким спектром возможностей.

Новое подключение создается с помощью

программы-мастера. Под-

ключение возможно как к серверам на базе Windows NT,

так и к иным.

Поддержка протоколов SLIP и РРР позволяет

подключаться к Интерне-

ту через поставщиков услуг без дополнительного

программного обес-

печения.

Адресная книга может

хранить альтернативные телефонные номера для

каждого из соединений и перебирать их в

автоматическом режиме. При

подключении к удаленному ресурсу доступен

встроенный автодозвон.

Рассмотрим эти и другие возможности подробней,

Point-to-Point Tunelling Protocol (PPTP)

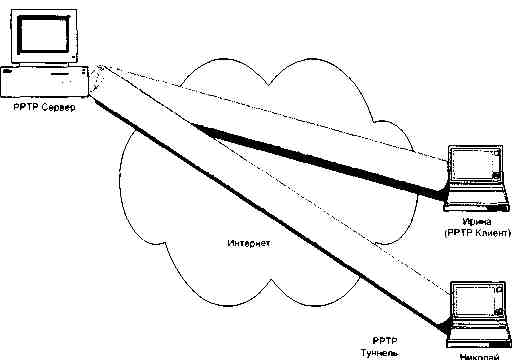

Сетевая технология PPTP

появилась в Windows NT с 4 версии. Она дает

возможность организовывать виртуальные

корпоративные сети (ВКС)

путем безопасного соединения локальных сетей

через Интсрнет.

PPTP позволяет перенести всю

аппаратную часть (модемы или платы

ISDN) с сервера удаленного доступа Windows NT на фронтальные

п/ю-

!^eccopы PEP (Front-End Processors'). PPTP предоставляет

клиентам дос-

туп к корпоративной сети из любой точки земного

шара путем подклю-

чения к Иитсрнсту либо через ISP. либо

непосредственно. В любом

случае, такое подключение совершенно безопасно и

использует меха-

низмы шифрования. Поддерживаются три протокола:

IP, IPX и NetBEUI.

PP'l'P рассматривает

существующую корпоративную сеть как PSTN, ISDN

или Х.25 сеть. Виртуальная глобальная сеть

поддерживается общедос-

тупными каналами, например, Интсрнетом. Прямая

выгода здесь оче-

видна — вместо дорогостоящих междугородних или

международных

каналов используется стандартный и более

дешевый. На рисунке пока-

зана связь двух локальных сетей через Интернет.

Для защиты канала PPTP

использует алгоритмы шифрования PAP (Pass-

word Authentication Protocol) и CHAP (Challenge Handshake Authentica-

tion Protocol). Также может применяться аутентификация

RADIUS.

Помимо защиты, PP'l'P

позволяет использовать Иитернст в качестве ос-

новной магистрали для сетей NetBEUI или IPX за счет

инкапсуляции и

шифрования РРР пакетов. Таким образом,

виртуальная корпоративная

сеть не обязательно должна работать по TCP/IP.

Туннели РРТР существуют в

двух видах: принудительном (или обяза-

тельном) или произвольном (не обязательном).

Категория принудитель-

ных туннелей делится на два класса: статические

и динамические.

Статические туннели можно, в свою очередь,

разделить на автомати-

ческие и базируемые на сферах.

Принудительные и произвольные туннели

Эти два вида туннелей

различаются по способу создания и месту рас-

положения конечной точки с клиентской стороны.

Как следует из на-

звания, произвольные туннели создаются

пользователями, и конечная

точка туннеля располагается на компьютере

пользователя.

При произвольном

туннелировании можно открыть защищенный ка-

нал через Интернет и одновременно использовать

обычный протокол

TCP/IP для доступа к ресурсам Интернета. Например,

Николай (см. ри-

сунок) может подключиться через туннель к

интрасети своей компа-

нии и при этом получать новости телеконференций

с сервера NNTP.

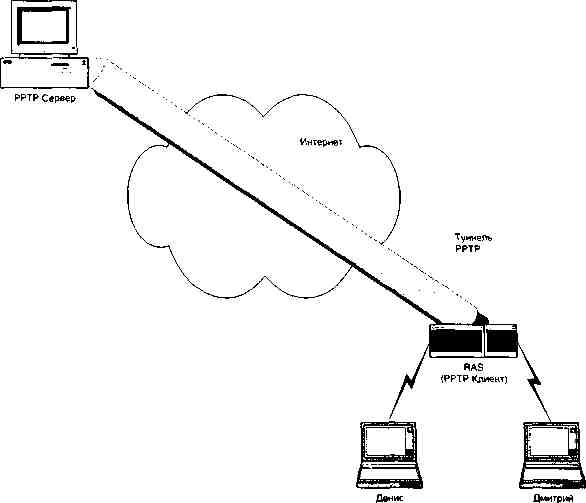

Принудительные туннели

создаются без участия, а, порой, — более

того — без уведомления пользователя. Конечная

точка туннеля со сто-

роны клиента располагается на сервере

удаленного доступа. Весь тра-

фик с клиентских станций переправляется в

туннель сервером RAS.

При этом клиент может

получить доступ к ресурсам за пределами кор-

поративной интрасети, но лишь под контролем

администраторов сети.

Таким образом, принудительные туннели позволяют

осуществлять кон-

троль за доступом.

Однако эффективная полоса

пропускания принудительных туннелей

уже, чем произвольных. Это связано с тем, что по

одному туннелю од-

новременно может быть установлено несколько

каналов связи.

Произвольные туннели

Принудительное туннелирование

Если сравнить два

приведенных выше рисунка, то Вы увидите, что при

произвольном туннелировании каждый

пользователь имеет свой соб-

ственный отдельный канал, а при принудительном —

оба клиента ис-

пользуют один и тот же канал.

Статические и динамические

принудительные туннели

Для конфигурирования

статических туннелей требуется либо специа-

лизированное оборудование (автоматические

туннели), либо ручная

настройка (туннели, основанные на областях). При

автоматическом

туннелировании для передачи графика

используется существующая

инфраструктура Интернета, но могут

потребоваться выделенные линии

и оборудование для сетевого доступа, что

повышает расходы. Допустим,

пользователю необходимо каким-то образом

подключиться к постав-

шику УСЛУГ Интернета. При туннелировании,

основанном на сферах,

сервер удаленного доступа определяет

направление передачи данных

пользователя в зависимости от части его имени

(называемого сферой).

Например, конечная точка туннеля для

пользователей из сферы entcr-

pri.ru будет отличаться от конечной точки для

пользователей из с4''еры

corporat.ru.

Достоинство

туинелирования по сферам — простота реализации,

а

недостаток — сложность псренастройки. Да и не

всегда требуется, что-

бы у всех пользователей из одной сферы была

единая конечная точка.

Динамические туннели

обеспечивают наивысшую гибкость из всех

схем туннелирования за счет того. что туннель

выбирается отдельно

для каждого пользователя в момент его

подключения к серверу удален-

ного доступа. Пользователи, принадлежащие к

одной сфере, могут на-

правляться в различные туннели в зависимости от

их имени, принад-

лежности к тому или иному отделу, положению

сервера RAS и т. п. Ди-

намическое туннелирование практически не

требует настройки и мо-

жет управляться с центрального узла. Обратная

сторона медали — не-

обходимость получать данные для

конфигурирования сеанса «на лету».

Наиболее распространенный способ для этого —

использование про-

токола RADII'S.

Протокол Remote Authentication Dial In User

Service

(RADIUS)

Протокол RADIUS в настоящее

время — один из наиболее популярных

методов аутентификации и авторизации удаленных

пользователей. Это

облегченный, основанный на UDP протокол обладает

следующими

ключевыми функциями.

• Модель клиент-сервер.

Сервер доступа к сети выступает как кли-

ент RADIUS. Он отвечает за передачу

пользовательской информации

назначенным серверам RADIUS с последующей

обработкой ответа.

Серверы RADIUS принимают

запросы на подключения от пользова-

телей и возвращают клиенту необходимую для

обслуживания пользо-

вателя информацию о конфигурации. Сервер RADIUS

может высту-

пать в качестве прокси-клиента для других

серверов RADIUS или

иных серверов аутентификации.

• Сетевая безопасность.

Транзакции между клиентом и сервером

RADIUS av'1'снтифицируются с использованием общего

секрета, ко-

торый никогда не передастся но сети.

Дополнительно шифруются все

пароли пользователей, передаваемые от клиента к

серверу RADIUS.

• Гибкие механизмы

аутентификации. Сервер RADIUS может

поддерживать различные методы аутентификации

пользователей,

среди которых РРР РАР или CHAP. вход UNIX и пр.

• Расширяемость

протокола. Новые атрибуты добавляются без из-

менения существующих реализации протокола.

Так как протокол RADIUS может

передавать данные об авторизации, то

он вполне подходит для передачи информации при

установке динами-

ческих туннелей. Для этого надо определить:

• атрибуты для передачи

данных, необходимых при создании нового

или использовании существующего туннеля;

• стратегию использования.

К информации, необходимой

для установления нового туннельного

соединения, относятся:

• протокол туннелирования (РРТР. L2TP);

• адрес нужного сервера туннеля:

• транспортная среда

туннеля (некоторые протоколы туннелирова-

ния — например, L2TP — -могут работать в различных

средах таких.

как Х.25. АТМ, IP):

• адрес клиента туннеля (сервера доступа в сеть);

• уникальный идентификатор туннельного подключения.

В динамических

принудительных туннелях три возможности

аутенти-

фикации и авторизации пользователей:

• однократная на конце

туннеля, подключенного к серверу удаленно-

го доступа;

• однократная на конце

туннеля, подключенного к серверу удаленно-

го доступа, с последующей передачей ответа RADIUS на

удаленный

конец туннеля:

• на обоих концах туннеля.

Первая возможность

подразумевает, что оператор сервера туннеля до-

верял оператору сервера доступа к сети. Вторая

модель соответствует

модели доверия, но плохо масштабируется из-за

аутентификации от-

ветных сообщений. Третья модель наиболее надежна

и хорошо масш-

табируема, так как позволяет выполнять

аутентификацию на обоих

концах туннеля. Если при

этом поддерживается RADIUS-прокси, то

можно на обоих концах использовать одно имя

пользователя и пароль.

Последовательность событий при инициализации

туннельного соеди-

нения может выглядеть так, как на рисунке.

Выполнение аутентификации

Удаленный пользователь

дозванивается до сервера удаленного доступа

и вводит пароль (1). Сервер RAS использует RADIUS для

проверки па-

роля и получения (через локальный прокси-сервер)

атрибутов, содер-

жащих адрес определенного сервера РРТР, к

которому надо подключить

пользователя (2-5). Сервер RAS открывает туннельное

подключение к

указанному серверу. РРТР-сервер повторно

аутентифицирует пользова-

теля (6), проверяя пароль на том же самом сервере

RADIUS, который

использовался во время начального обмена (7, 8).

Если между операто-

ром серверов RAS и RADIUS прокси- и оператором

серверов РРТР и

RADIUS существовали деловые отношения, то возможно

использование

одинаковых имен и паролей на обоих концах.

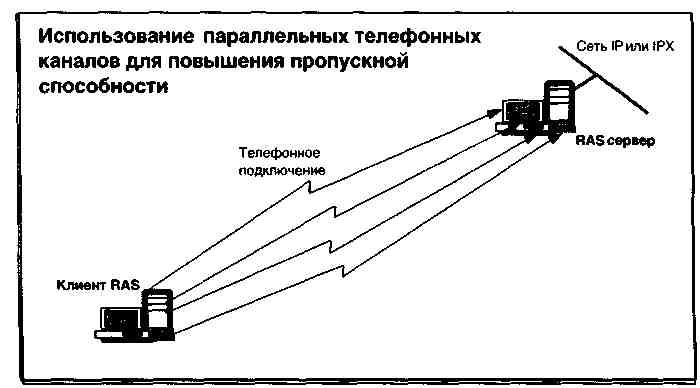

Повышение пропускной способности канала

Используя в качестве линии

связи между двумя локальными сетями

обычные телефонные каналы, Вы, тем самым

обрекаете себя на доста-

точно невысокую скорость обмена. Сегодня это 9

600—19 200 Кбит/с.

Понятно, что для нормального взаимодействия двух

локальных сетей

этого совершенно недостаточно.

В Windows NT 5.0 встроена

возможность Multilink, позволяющая соеди-

нить два компьютера по нескольким телефонным

каналам параллель-

но. Суммарная пропускная способность такого

канала увеличивается

пропорционально числу задействованных

телефонных линий.

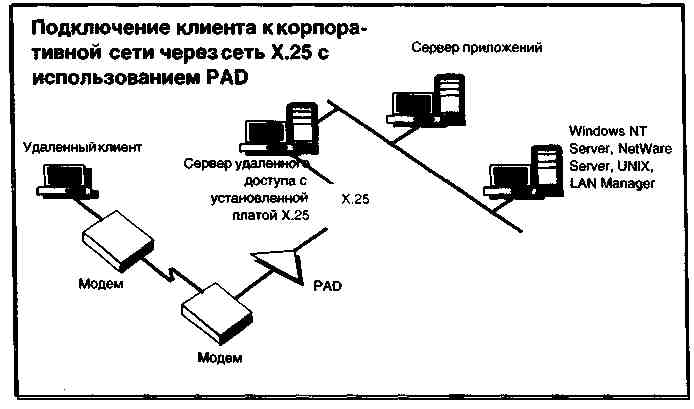

Использование сетей Х.25

Windows NT RAS поддерживает

подключение к сетям Х.25. Доступ мо-

жет осуществляться двумя способами: через

Асинхронные ассемблеры-

дизассемблеры пакетов PAD (Asyncronous Packet Assembler/Disassebler)

и непосредственно с помощью специальных плат (smart

cards). Первый

метод доступен только для клиентов (Windows или Windows

NT), а вто-

рой — как для клиентов, так и для серверов.

Внимание! Текущая

версия сервера удаленного доступа поддержива-

ет работу только с PAD, настроенными на передачу 8

бит данных, 1

стоп-бит и отсутствие бита четности. Обратитесь к

документации на ис-

пользуемый PAD для его конфигурирования

соответствующим образом.

На рисунке показано

подключение клиента к сети корпорации через

сеть Х.25 с использованием PAD. Когда PAD получает

пакет из сети Х.25,

он преобразует его в пакет коммуникационной

линии, а пакеты, посту-

пающие из нее — в пакеты Х.25. Это делает возможным

взаимодействие

между клиентом и удаленной сетью.

Помимо подключения через

PAD можно связать две сети и непосред-

ственно по сети Х.25. Для этого в компьютерах —

серверах удаленного

доступа — необходимо установить специальные

платы, выполняющие

роль PAD. С точки зрения сервера эти платы выглядят

как набор пор-

тов связи (или. в некоторых случаях, как обычная

сетевая плата). На

рисунке показан пример непосредственного

подключения клиента к

сети через Х.25.

Установка и настройка компонентов RRAS

В этом разделе даны

практические рекомендации по установке и кон-

фигурированию ссрвисов для работы клиентской и

серверной частей

удаленного доступа, а также средств

маршрутизации.

Установка клиентской части удаленного доступа

Для установки клиентской

части удаленного доступа в системе нужны

модем (или иное устройство связи) и

соответствующий сетевой сервис.

Для его установки зайдите в панель управления

Control Panel, вызовите

программу Networks и выберите в появившемся окне

вкладку Services.

После этого щелкните Add и в списке

доступных сетевых сервисов вы-

берите Dial Up Client.

После перезагрузки можно

приступать к конфигурированию соедине-

ний с помощью программы-мастера, расположенной в

папке My Com-

puter. Программа позволяет последовательно

определить ряд парамет-

ров для подключения. Если Вы желаете определить

параметры дозвона

самостоятельно, то

отметьте флажок I know all about phone book

entries and would rather edit the properties directly в первом шаге

программы-мастера.

В любом случае. Вам

придется задать ряд параметров. Поговорим о них

особо.

Определение типа сервера удаленного доступа

В первую очередь,

необходимо указать тип сервера, до которого

будет

осуществляться дозвон. В программе-мастере для

этого достаточно

отметить следующие флажки.

• / am calling the Internet («Я звоню в Интернет»). Если этот флажок

не отмечен, то предполагается, что тип сервера удаленного доступа —

Windows NT.

• Send ту plain text password if that's the only way to connect

(«Посылать пароль в виде

обычного текста, если это единственный

способ подключиться»). Этот флажок используется

при дозвоне не

на сервер NT. иначе говоря, в том случае, когда

сервер «не понима-

ет» протокол аутентификации Windows NT.

• The non-Windows NT server I am

calling expects me to type login

information after connecting, or to know TCP/IP address before

dialing («Сервер, до которого я дозваниваюсь,

требует ввода инфор-

мации для входа после дозвона или знания адреса

TCP/IP перед доз-

воном»). Этот флажок следует отметить в том

случае, если, напри-

мер, Ваш поставщик услуг Интернета сообщил, что

для подключе-

ния к его серверу необходимо выполнить некоторый

сценарий, и, в

частности, сообщить имя и пароль входа или адрес

TCP/IP, который

будет использоваться клиентской частью. Опыт

показывает, что

многие поставщики услуг Интернета постепенно

отказываются от

этих старых протоколов и переходят на

современные, не требую-

щие исполнения сценариев.

используется шифруемая

аутентификация Microsoft. При этом доступ-

но также шифрование передаваемой информации.

Протокол шифро-

вания — RC4, стойкость — 40 бит. Если и в Вашей

системе, и на сервере

установлен более устойчивый протокол

шифрования, то дополнитель-

но отмечается флажок Require strong data encryption.

Выбор устройства связи

Следующий шаг — выбор

устройства связи, которое будет использо-

ваться при соединении. Почему мы говорим именно

об устройстве

связи, а не о модеме? Модем — это лишь частность.

Помимо него в

качестве устройства связи может использоваться

специализированная

плата подключения к сети Х.25 или иная, а также

виртуальные порты

РРТР, через которые можно организовывать

туннели. Список доступных

устройств приводится как в программе-мастере,

так и в диалоговом

окне Edit Phonebook Entry.

В этом окне надо выбрать

вкладку Basic. Помимо перечисленных выше

устройств, в списке появляется строка Multiplelines.

Выбрав ее, Вы раз-

решите подключение к серверу по нескольким

каналам одновременно,

что расширит полосу пропускания.

Редактирование адресной книги

Последний шаг при создании

соединения — описание параметров доз-

вона: номера телефона (или нескольких номеров) и

параметров модема.

Лучше определить

несколько альтернативных номеров. Тогда если

один

из них занят, система автоматически начнет

дозвон по следующему в

списке номеру. Можно задать такую настройку, что

номер, по которо-

му было выполнено удачное соединение, становится

в начало списка.

Если отметить флажок Use

Telephony dialing properties, то при доз-

воне будут использоваться системные параметры

телефонии: код горо-

да и страны, использование

префиксов, тип набора (тоновый или им-

пульсный) и т. п.

Возобновление связи

Увы, достаточно часто

связь обрывается во время работы. Предполо-

жим, Вы сделали запрос к базе данных, ожидаете

ответа, и вдруг преда-

тельский сигнал сообщает, что линия «приказала

долго жить». Вот тут

как раз и понадобится такая полезная функция, как

автоматическое

возобновление связи.

Конфигурация параметров автоматического возобновления связи

Вы можете указать такие

параметры, как число попыток возобновле-

ния (по умолчанию 0), время между попытками (по

умолчанию 15 с) и

время бездействия, по истечении которого Вы

будете отключены от

сервера. Но помните, что и на сервере есть

аналогичный временной

параметр, и то, что Вы задали на клиентской машине

время большее,

чем на сервере, совершенно не гарантирует, что Вы

не будете отклю-

чены раньше.

Внимание! Эта функция

работает только в том случае, если запущен

сервис Remote Access Redial.

Информация об удаленном доступе

При настройке общих

параметров связи для пользователя можно оп-

ределить ряд параметров, влияющих на внешнее

проявление деятель-

ности клиента удаленного доступа.

• Если в диалоговом окне User

Preferences на вкладке Appearance

отмечен флажок Preview phone numbers before dialing,

то для

пользователя доступны

номера набираемых телефонов. Для обеспе-

чения конфиденциальности лучше нс отмечать

флажок.

• Флажок Show location setting

before dialing важен для мобильных

пользователей. Если Вы оказались в незнакомом

городе или стране,

он поможет Вам разобраться с местными

телефонными кодами.

• Флажок Start dial-up detworking

monitor before dialing запуска-

ет монитор состояния модема перед началом

дозвона. В зависимо-

сти от настроек, монитор изображается в

отдельном окне или на

панели задач.

• Флажок Show connection progress

while dialing отображает про-

цесс подсоединения и аутентификации на экране.

• Флажок Close on dial

задает, что диалоговое окно Dial-up Networ-

king будет закрываться в случае удачного

соединения.

• Если отметить флажок Use

wizard to create new phonebook ent-

ries. то для создания новых записей в

телефонной книге будет ис-

пользоваться программа-мастер. Это полезно для

неопытных пользо-

вателей, слабо разбирающихся в вопросах защиты

сети.

• Если отмечен флажок Always prompt before auto-dialing, то у

пользователя будет

запрашиваться подтверждение всякий раз при

возобновлении (или установлении по требованию)

связи. В систе-

мах, играющих роль маршрутизатора между двумя

локальными се-

тями, этот флажок не должен быть отмечен.

Определение параметров программы дозвона

Обратная связь

При подключении к серверу

клиента, сконфигурированного для обрат-

ной связи, сервер перезванивает клиенту по

номеру, который либо

предварительно задан на сервере, либо сообщается

пользователем при

подключении. Такой механизм позволяет повысить

защищенность Ва-

шей системы и исключить случайные звонки.

Необходимость обратной

связи указывается при предоставлении при-

вилегии удаленного доступа. Для этого в

диалоговом окне User Prefe-

rences надо открыть

вкладку Callback и выбрать один из следующих

вариантов:

• Yes, call me back at the number below

(«Да, перезвонить по номе-

ру, указанному ниже»);

• Maybe, ask me during dial when the

server offers («Да, спросить

во время дозвона»);

• No, skip call back («Нет, не использовать»).

Замечание. Пока

пользователь не идентифицирован и с ним не ус-

тановлена обратная связь (если задан

соответствующий параметр), ни-

какие данные ни от клиента, ни от сервера не

передаются.

Определение параметров обратной связи

Установка сервера удаленного доступа

Для установки сервера

удаленного доступа необходим соответствую-

щий сервис. Выберите на панели управления в

разделе Network, затем

в появившемся диалоговом окне — вкладку Services

и добавьте Dial-

up Server.

Параметры сервера можно

определить в диалоговом окне Dial-Up Ser-

ver Properties. Две вкладки в этом окне: Security и TCP/IP,

— соответ-

ствуют параметрам безопасности и протокола TCP/IP.

Параметры безопасности

Если Вы планируете

предоставлять доступ к серверу клиентам, работа-

ющим не в Windows NT или даже не в Windows, то в окне Dial-Up

Properties на вкладке Security поставьте

переключатель в положение

Allow any authentication including clear text. Помните, что

пароль

при этом передается в открытом виде.

Если все предполагаемые

клиенты работают в Windows NT, (например,

к случае связи двух серверов удаленного доступа,

находящихся в раз-

ных филиалах), то поставьте переключатель в

положение Require

Microsoft encrypted authentication. Если при этом

дополнительно

отметить флажок Require data encryption, то будет

выполняться шиф-

рование данных с использованием 40-битного RC4. Для

пользователей

США и Канады доступен флажок Require strong data encryption,

вы-

бор которого подразумевает использование

128-разрядного RC4.

Чтобы расширить полосу

пропускания путем одновременного ис-

пользования нескольких каналов связи, надо

отметить флажок Ena-

ble Multilink

Удаленных клиентов можно

аутентифицировать при помощи средств

Windows NT или сервера RADIUS. В последнем случае

необходимо за-

дать список доступных серверов RADIUS и некоторые

их параметры.

Так, например, надо указать

секрет, который будет использоваться на

двух сторонах туннеля.

Определение параметров TCP/IP

Конфигурируя параметры TCP/IP, Вы определяете:

• имеют ли удаленные

пользователи право доступа ко всей сети, либо

должны «остановиться в дверях» сервера

удаленного доступа;

• как именно назначаются

адреса IP удаленным клиентам; предостав-

ляются следующие возможности:

— адреса назначаются автоматически сервером DHCP;

— адреса выбираются из

статического пула, при этом необходимо

указать диапазон допустимых адресов и маску;

— удаленные клиенты

запрашивают использование своего предоп-

ределенного адреса.

Настройка параметров РРТР

Если Вы планируете

создавать виртуальные корпоративные сети (ВКС)

с использованием туннелирования, то необходимо

установить Point-to-

point Tunelling Protocol. Так же, как и для любого другого

протокола,

надо войти в панель управления, выбрать раздел

Networks, а затем в

появившемся диалоговом окне — вкладку Protocols

и добавить необ-

ходимый протокол в список.

Для редактирования доступны следующие параметры протокола:

• число ВКС — по умолчанию

сразу после установки протокола дос-

тупно 5;

• число виртуальных

портов, используемых исключительно для исхо-

дящих звонков;

• число виртуальных

портов, используемых исключительно для вхо-

дящих звонков:

• число виртуальных

портов, используемых исключительно для мар-

шрутизации.

Параметры РРТР

Установка маршрутизатора

В небольших сетях вместо

протоколов маршрутизации можно приме-

нять статическую маршрутизацию. Чтобы компьютер,

в котором уста-

новлено несколько сетевых плат, подключенных

каждая к своему сег-

менту сети, выступал в качестве маршрутизатора

по протоколу IP, не-

обходимо в настройках TCP/IP разрешить пересылку

пакетов.

Для этого на панели

управления выберите раздел Networks, затем в по-

явившемся окне — вкладку Protocols, затем —

протокол TCP/IP и в ди-

алоговом окне его свойств — вкладку Routing,

на которой отметьте

флажок. Enable IP Forwarding. После перезагрузки

компьютера будет

сформирована статическая таблица маршрутизации.

Если же в сети Вашей

организации эффективнее использовать прото-

колы маршрутизации, то установите новый сервис.

Перед установкой

посмотрите, какие еще сервисы или протоколы Вам

могут понадобить-

ся. Поможет Вам-таблица 8-3.

| Таблица 8-3 | |

| Если требуется | Установите этот сервис или протокол |

| Маршрутизация по IP Маршрутизация по IPX Управление по SNMP Соединение

частных |

Протокол TCP/IP NWLink IPX/SPX Compatible Transport Сервис SNMP Point to Point Tunelling Protocol |

Для установки сервиса

маршрутизации войдите в панель управления,

выберите раздел Networks, затем в появившемся окне —

вкладку Ser-

vices и добавьте Router.

Маршрутизатор может

использоваться для пересылки пакетов только в

локальной сети, только в глобальной сети и в

комбинации локальной

и глобальной.

Если отметить в диалоговом

окне Router Properties флажок Enable

LAN Routing, то будет разрешена маршрутизация

между интерфейса-

ми, подключенными к сегментам локальной сети.

Если отметить флажок Enable

WAN Routing, то будет разрешена мар-

шрутизация между интерфейсами, подключенными к

глобальной сети

(например, между двумя виртуальными портами

РРТР).

Свойства маршрутизатора

После перезагрузки сервера маршрутизатор

готов к настройке.

Управление маршрутизацией

и удаленным доступом

Для управления

используется утилита Routing and RAS Admin, внешне

похожая на Windows NT Explorer. В левом окне в виде

древовидной

структуры показаны сетевые компоненты и

протоколы маршрутизации.

в правом — выбранные интерфейсы для каждого

протокола.

Окно Routing and RAS Admin...

Для конфигурирования

компонентов их надо выделить правой кноп-

кой мыши.

Административные задачи

С помощью утилиты Routing

and RAS Admin можно выполнять следую-

щие административные задачи:

• добавление интерфейса дозвона по требованию;

• предоставление клиентам RAS привилегий удаленного доступа:

• добавление протокола маршрутизации;

• добавление и удаление интерфейсов для выбранного протокола;

• администрирование серверов удаленного доступа;

• добавление и удаление статических маршрутов;

• добавление и удаление фильтров пакетов;

• добавление РРТР-фильтров:

• просмотр таблиц маршрутизации.

Настройка общих параметров маршрутизации по IP

Если в Вашей сети

используется протокол TCP/IP, то в первую очередь

надо указать общие параметры маршрутизатора. Для

этого в левой ча-

сти окна Routing and RAS Admin выделите IP

Routing/Summary и,

щелкнув правой кнопкой

нужный интерфейс в правой части окна, в

контекстном меню выберите Configure IP Parameters.

Появится диа-

логовое окно IP Configuration с двумя вкладками.

Па вкладке General

флажок Enable packet-filtering позволяет задать

фильтрацию как входных, так и выходных пакетов.

Определение филь-

тров описано ниже.

В группе Event logging

можно выбрать один из возможных вариантов

регистрации событий:

• Disable event logging — запрещается регистрация;

• Log errors only — регистрируются только ошибки;

• Log errors and warnings —

регистрируются ошибки и предуп-

реждения:

• Log the maximum amount of information

— регистрируется мак-

симально доступный объем информации.

Результаты регистрации

можно просмотреть с помощью слепка консо-

ли управления Event Viewer.

На вкладке Preference Level

показаны приоритеты, используемые мар-

шрутизатором. Протокол маршрутизации, имеющий

меньший номер

приоритета имеет преимущество перед протоколом

с большим номером.

Конфигурирование фильтров

Фильтры можно выставлять

для каждого интерфейса. Для этого в левой

части окна Routing andRASAdmin выделите IP

Routing/Summary и,

щелкнув правой кнопкой нужный интерфейс в правой части окна, в

контекстном меню выберите

Configure Interface. Появится диалого-

вое окно свойств выбранного интерфейса с двумя

кнопками — Input

filters и Output filters. Щелкнув одну из них. Вы

попадете в диалого-

вое окно, где будут перечислены все фильтры,

применяемые для этого

интерфейса. Щелкните кнопку Add — появится

диалоговое окно Add/

Edit IP Filter

В этом диалоговом окне Вы

можете указать адрес исходной сети, адрес

сети назначения, а также протокол. К указанным

фильтрам можно при-

менить одно из двух правил: либо будет

осуществляться прием-переда-

чи во все сети, за исключением тех. которые

фильтруются; либо пере-

дача-прием будут вестись только в сети, указанные

в фильтре.

Просмотр и модификация

таблицы

статических маршрутов

Для просмотра и

редактирования таблицы статических маршрутов

мож-

но воспользоваться командой route. Однако, коль в

нашем распоряжс-

иии имеется такой мощный

инструмент, как Routing and RAS Admin,

остановимся на его возможностях.

Для просмотра таблицы

маршрутизации в левой части окна Routing

and RAS Admin выделите IP Routing/Static Routers.

Щелкните эту

строчку правой кнопкой мыши и в меню выберите

команду View IP

routing table. Появится окно с таблицей

маршрутизации.

Таблица маршрутизации

Для добавления нового

маршрута в таблицу в левой части окна Routing

and RAS Admin выделите IP Routing/Static Routers.

Щелкните эту

строчку правой кнопкой мыши и в меню выберите

команду Add Static

Route. В диалоговом окне Static Route укажите

адрес назначения, се-

тевую маску, шлюз. метрику и интерфейс.

Добавление статического .маршрута

Просмотр информации об интерфейсе

О каждом интерфейсе

маршрутизатора можно получить исчерпываю-

щую информацию. Среди прочего. Вы можете

просмотреть:

• таблицу маршрутизации:

• таблицу трансляции адресов:

• порты I'UP;

• подключения к портам TCP:

• общую информацию о TCP/IP;

• используемые адреса IP.

Для этого в левой части

окна Routing and RAS Admin выделите IP

Routing/Summary и, щелкнув правой кнопкой нужный

интерфейс в

правой части, выберите в контекстном меню

необходимый пункт ко-

манды View.

Добавление протокола маршрутизации RIP для IP

Как уже упоминалось,

добавление новых протоколов маршрутизации

входит в число административных задач, решаемых

с помощью утили-

ты Routing and RAS Admin. Поскольку эта операция

выполняется в це-

лом однотипно для различных протоколов,

рассмотрим в качестве

примера добавление протокола RIP для IP.

Для добавления нового

протокола в левой части окна Routing and RAS

Admin выделите IP Routing/Summary и, щелкнув эту

строку правой

кнопкой мыши, выберите в контекстном меню

команду Add routing

protocol. Появится диалоговое окно, где будут

перечислены протоколы,

доступные для добавления. Выберите RIP for Internet

Protocol.

Вслед за этим на экране

появится диалоговое окно RIP for Internet

Protocol Configuration, где конфигурируются параметры

протокола.

Вы можете:

• установить минимальный

интервал между триггерными обновлени-

ями (по умолчанию 5 с);

• определить степень подробности при регистрации в журнале.

Учтите, что чем подробнее

регистрируемая информация, тем сильнее

это сказывается на производительности

маршрутизатора. Па вкладке

General предлагаются следующие варианты:

• Disable event-logging — запрет регистрации;

• Log errors only — регистрировать только ошибки;

• Log errors and warnings —

регистрировать только ошибки и пре-

дупреждения;

• Log the maximum amount a/information

— регистрировать мак-

симально возможный объем информации;

На вкладке Security

можно выбрать маршрутизаторы, оповещения ко-

торых будут учитываться или игнорироваться.

Возможен один из трех

вариантов:

• от всех;

• только от включенных в список:

• от всех, за исключением включенных и список.

В этом же диалоговом окне

можно составить список таких исключи-

тельных маршрутизаторов.

Добавление интерфейса дозвона по требованию

Сеть с подключением по

требованию может быть настроена как толь-

ко на исходящие соединения, 'гак и на комбинацию

исходящих и вхо-

дящих соединений. Использование только

исходящих соединений це-

лесообразно, например, в том случае, если

центральный узел периоди-

чески осуществляет подключения к периферийным

станциям. Если же

у предприятия несколько филиалов, для обмена

пакетами между ними

удобнее комбинация исходящих и входящих

соединений.

В утилиту Routing and RAS Admin

входит программа-мастер, помогаю-

щая устанавливать соединения по требованию

пошагово и без ошибок.

Для вызова программы-мастера выберите LAN and

Demand Diallnter-

faces, щелкните правой кнопкой мыши и укажите

Add Interface. Ниже

подробно расписаны шаги. которые необходимо

выполнить для опре-

деления соединения, устанавливаемого по

требованию.

Предположим, что

осуществляется дозвон из Петербурга в Москву.

При этом каждый маршрутизатор должен иметь

интерфейс, соответ-

ствующий звонящему маршрутизатору. После

поступления звонка имя

пользователя на удаленном маршрутизаторе

сравнивается с именем на

локальном.

Итак, попробуем сконфигурировать подключение по требованию.

1. На маршрутизаторе в

Петербурге создайте интерфейс для Москвы с

названием «Moscow»:

— в окне утилиты Routing and RAS

Admin щелкните правой кноп-

кой мыши LAN and Demand Dial Interfaces и выберите Add

Interface,

— в окне Demand-Dial Wizard программы-мастера в поле Entry

Name введите «Moscow».

2. Укажите протоколы и параметры безопасности, а именно, следует ли:

— пересылать через этот интерфейс пакеты IP;

— пересылать через этот интерфейс пакеты IPX;

— добавить учетную запись

пользователя с тем, чтобы удаленный

маршрутизатор мог дозвониться (если да, можно

дополнительно

указать на необходимость аутентификации

удаленного маршру-

тизатора при дозвоне):

— разрешить передачу пароля в виде плоского текста;

— вводить дополнительную

информацию после соединения с уда-

ленным маршрутизатором Windows NT, а также знать свой

IP-

адрес до соединения.

Шаг 2: используемые протоколы и параметры безопасности

3. На маршрутизаторе в

Москве добавьте интерфейс для Петербурга с

названием «Petersburg»:

— в окне утилиты Routing and RAS

Admin щелкните правой кнопкой

мыши LAN and. Demand Dial Interfaces и выберите Add

Interface;

— в окне Demand-Dial Wizard программы-мастера в поле Entry

Name введите «Petersburg».

4. На маршрутизаторе в

Петербурге определите полномочия дозвона

на маршрутизатор в Москве:

— щелкните правой кнопкой

мыши интерфейс Moscow и укажите

Set Credentials:

— и диалоговом окне Interface Credentials введите в поле User

Name название «Petersburg»;

— введите в поле Password пароль.

[Лаг 4: определение полномочий дозвона

5. На маршрутизаторе в

Москве создайте пользователя Petersburg с со-

ответствующим паролем (используйте для этого

слепок консоли

управления Directory Management).

Теперь все подготовлено

для связи по требованию Петербург—Москва.

Если же необходима и встречная связь, следует

добавить нового пользо-

вателя на маршрутизаторе в Петербурге, а на

маршрутизаторе в Моск-

ве — полномочия дозвона.

Управление серверами удаленного доступа

Для управления серверами

удаленного доступа в домене также исполь-

зуется программа Routing and RAS Admin. С ее помощью можно

подклю-

читься к нескольким серверам RAS и включить их в

древовидную струк-

туру в левой части окна. Каждому из серверов в

этой структуре будет

соответствовать ветвь Active Connections and Ports.

Выбрав этл' ветвь. Вы

увидите в правой части окна все активные и неак-

тивные порты. На рисунке показан пример, когда на

сервере шесть пор-

тов (пять виртуальных РРТР и один модсмный) и все

они не активны.

Если выбрать любой из этих

портов и щелкнуть его правой кнопкой

мыши, то появится контекстное меню. С помощью

команд этого меню

можно:

• узнать текущее состояние порта (Status);

• принудительно отключить пользователя (Disconnect);

• послать пользователю,

подключенному к данному порту, сообщение

(Send message);

• послать сообщение всем пользователям (Send to all).

Конфигурирование

маршрутизируемых

сетей

Здесь наиболее интересны

типовые ситуации и сценарии использова-

ния RRAS для маршрутизации в различных условиях. Мы

рассмотрим

подробно следующие вопросы:

• маршрутизируемая сеть в небольшом офисе:

• маршрутизируемая сеть в офисе среднего размера;

• корпоративная сеть;

• сеть подразделения;

• домашняя сеть.

Маршрутизируемая сеть в небольшом офисе

Сеть небольшого офиса обладает следующими характеристиками:

• несколькими сегментами

ЛВС (например, отдельные сегменты на

каждом этаже или в каждом крыле здания);

• только одним сетевым протоколом (IP или IPX) в каждом сегменте;

• закрытостью, то есть отсутствием соединения с другими сетями.

Типовая конфигурация изображена на рисунке.

DHCP сервер/DNS

Типовая конфигурация сети .малого офиса

В каждом маршрутизаторе по

две сетевые платы, каждая плата подклю-

чена к своему сегменту сети. Так как сеть

небольшая, то выбираем сеть

класса С, что позволит использовать до 254

компьютеров в каждом

сегменте. Для приведенного на рисунке примера

можно назначить ад-

реса. приведенные в таблице 8-4.

| "аблица 8-4 | |||

| егмент | Сеть | IP | Маска |

| еть А сть Б сть В |

200.1 200.1 200.1 |

.1.0 .2.0 .5.0 |

255.255.255.0 255.255.255.0 |

| 255.255.255.0 | |||

Как показано в таблице

адресов, сетевым картам маршрутизатора 1

можно присвоить адреса: 200.1.1.1 (подключенной к

сети А) и 200.1.2.1

(подключенной к сети Б). Соответственно, сетевые

карты маршрутиза-

тора 2 будут иметь адреса: 200.1.2.2 (подключенная к

сети 2) и 200.1.3.1

(подключенная к сети 15). Всем остальным

компьютерам в каждой из

подсетей также назначаются адреса либо вручную,

либо с помощью

DHCP. В том случае, если для автоматического

назначения адресов ис-

пользуется DHCP-сервер, оба маршрутизатора должны

иметь сконфи-

гурированного агента передачи DHCP/BOOTP. Это

позволит клиентам

сетей А и В получать адреса, назначаемые

расположенным в сети Б

1)1 ЮР-сервсром.

Для настройки RRAS с помощью

утилиты Routing arid RAS Aclrnin добав-

ляют статические маршруты для каждого из

маршрутизаторов. Так, для

маршрутизатора 1 для сетевого интерфейса,

подключенного к сети Б,

добавляют маршрут, показанный в таблице 8-5.

| Таблица 8-5 | ||||

| Назначение | Маска | Шлюз | Метрика | Интерфейс |

| 200.1.3.0 | 255.255.255.0 | 200.1.2.2 | ? | [1] Название- сетевой платы |

/]дя маршрутизатора 2 для

сетевого интерфейса, подключенного к сети,

добавляют маршрут, показанный в таблице 8-6.

| Таблица 8-6 | |||

| Назначение Маска | Шлюз | Метрика | Интерфейс |

| 200.1.1.0 255.255.255.0 | 200.1.2.1 | ^ | [1J Название сетевой платы |

Устанавливают агент

передачи DHCP (DHCP Relay Agent) на обоих мар-

шрутизаторах и конфигурируют их для его

использования.

Убедитесь в

работоспособности DHCP-сервсра, а также сервера WINS

или DNS (в зависимости от того. что Вы используете).

Маршрутизируемая сеть в офисе среднего размера

Сеть офиса среднего размера обладает следующими характеристиками:

• несколькими сегментами

ЛВС (например, отдельные сегменты на

каждом этаже или в каждом крыле здания);

• только одним сетевым протоколом (IP или IPX) в каждом сегменте:

• подключением удаленных пользователей по коммутируемым каналам.

Отдельные сегменты в такой

сети могут быть как 10 Мб Ethernet, так и

Token Ring, но связаны они между собой скоростной

магистралью, вы-

полненной на базе 100 Мб Ethernet, FDDI и т. п. (см. таблицу

8-6).

Таблица 8-6

| Маршрутизатор | Подключение | Среда |

| 1 | К сети А | Одна 10 Мб Ethernet |

| или Token Ring плата | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

| i | К сети Б | Одна 10 Мб Ethernet |

| или Token Ring плата | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

| 5 | К сети В | Одна 10 Мб Ethernet |

| или Token Ring плата | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

| 4 | Удаленного клиента по | Модем и (или) линии ISDN |

| коммутируемому каналу | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI |

Назначаемые адреса

зависят от типа протокола. Для протокола IP ис-

пользуются пять сетей класса С. В каждом сегменте

и на магистрали

может быть до 254 компьютеров. Сервер удаленного

доступа назнача-

ет адреса клиентам из выделенного диапазона для

простоты их иден-

тификации в случае поиска неисправностей (см.

таблицу 8-7).

| Таблица 8-7 | ||

| Сегмент | Сеть IP | Маска |

| Магистраль Сеть А Сеть Б Сеть В Сеть Г |

200.1.1.0 200.1.2.0 200.1.5.0 200.1.4.0 200.1.5.0 |

255.255.255.0 255.255.255.0 255.255.255.0 |

| 255.255.255.0 255.255.255.0 |

||

Всем остальным

компьютерам в каждой из подсетей также

назначают-

ся адреса либо вручную, либо с помощью DHCP в

соответствии с диа-

пазонами, определенными в таблице 8-7.

В качестве протокола

маршрутизации рекомендуется RIP версии 2. Этот

протокол необходимо сконфигурировать на всех

четырех маршрути-

заторах. Если для автоматического назначения

адресов используется

DHCP-сервер, маршрутизаторы 1, 2 и 3 должны иметь

сконфигуриро-

ванного агента передачи DHCP/BOOTP. Это позволит

клиентам сетей

А, Б и В получать адреса,

назначаемые DHCP-сервером, расположенным

на магистрали.

Настройку RRAS выполняют следующим образом:

• на маршрутизаторах 1, 2 и 3

устанавливают только маршрутизацию

для локальных сетей, на маршрутизаторе 4

дополнительно — сер-

вер удаленного доступа:

• на каждом

маршрутизаторе с помощью утилиты Routing and RAS

Admin:

— добавляют протокол маршрутизации RIP:

— добавляют интерфейсы для RIP;

— выбирают интерфейс,

подключенный к магистрали, и устанавли-

вают' RIP версии 2;

• на маршрутизаторе 4

устанавливают модемы или иные необходимые

устройства:

• на всех маршрутизаторах

устанавливают агенты передачи DHCP

(DHCP Relay Agent) и конфигурируют их для его

использования.

Убедитесь в

работоспособности DHCP-сервсра, а также сервера WINS

или DNS (в зависимости от того, что Вы используете).

Корпоративная сеть

Типовая корпоративная сеть обладает следующими характеристиками:

• несколькими сегментами

ЛВС (например, отдельные сегменты на

каждом этаже или в каждом крыле здания);

• только одним сетевым протоколом (IP или IPX) и каждом сегменте;

• подключением удаленных пользователей по коммугируемым каналам;

• подключением к внешним сетям;

• подключением по требованию к сетям подразделений.

Отдельные сегменты в

корпоративной сети могут быть как 10 Мб Ether-

net. так и Token Ring, но связаны они между собой

скоростной магист-

ралью, выполненной на базе 100 Мб Ethernet, FDDI и т. п. На

магистра-

ли, как правило, располагаются и мощные серверы

предприятия. Под-

ключение к внешним сетям (Интсрнету)

осуществляется по выделен-

ным линиям или Frame Relay. Подключение к сетям

филиалов выпол-

няется по коммутируемым каналам (ISDN или

аналоговые модемы) или

по специализированным каналам (выделенные линии

или Frame Relay).

Далее предполагается, что подключение

выполняется по коммутируе-

мым каналам с дозвоном по требованию, что гораздо

более выгодно

по стоимости по сравнению со

специализированными каналами (см.

таблицу 8-8).

Таблица 8-8

| Маршрутизатор | Подключение | Среда |

| 1 | К сети А | Одна 10 Мб Ethernet |

| или Token Ring плата | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

| 2 | К сети Б | Одна 10 Мб Ethernet |

| или Token Ring плата | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

| 5 | К сети В | Одна 10 Мб Ethernet |

| или Token Ring плата | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

| 4 | Удаленного клиента по | Модем и (или) линии ISDN |

| коммутируемому каналу | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

| 5 | К внешней сети | Одна выделенная линия |

| (56 К/Т1) или плата Frame | ||

| Relay | ||

| К магистрали | Одна плата 100 Мб Ethernet | |

| или FDDI | ||

Таблица 8-8 (продолжение)

| Маршрутизатор | Подключение | Среда |

| 6 | К сети 4^илиала К магистрали |

Один или несколько моде- мов и (или) линий ISDN Одна

плата 100 Мб Ethernet |

При выборе адресного

пространства IP следует принимать во внима-

ние тот факт, что сеть подключена к внешней сети

через маршрутиза-

тор 5, и схема адресации должна быть однородна с

используемой во

внешней сети. Предположим, что используется одна

или несколько

сетей класса В, разбитых на подсети. В каждом

сегменте до 254 адре-

сов, а если нужно больше 254 адресов, то следует

сконфигурировать

новый сегмент, а не увеличивать диапазон адресов.

Учитывая возмож-

ность роста сети в будущем, в сетях филиалов

также используются ди-

апазоны в 254 адреса, несмотря на то, что в

настоящий момент в фи-

лиалах может быть существенно меньше

компьютеров.

Типовая карта адресов

приведена в таблице 8-9.

Таблица 89

| Сегмент | Сеть IP | Маска |

| Магистраль | 155.55.1.0 | 255.255.255.0 |

| Сеть А | 155.55.2.0 | 255.255.255.0 |

| Сеть Б | 155.55.3.0 | 255.255.255.0 |

| Сеть В | 155.55.4.0 | 255.255.255.0 |

| Сеть Г | 155.55.5.0 | 255.255.255.0 |

| Сеть Д | 155.55.128.0 | 255.255.255.0 |

| Сеть Е | Внешняя сеть | — |

Всем остальным

компьютерам в каждой из подсетей также

назначают-

ся адреса либо вручную, либо с помощью DHCP в

соответствии с диа-

пазонами, определенными в таблице 8-9.

В качестве протокола

маршрутизации в корпоративных сетях обычно

используется OSPF, как более эффективный. Этот

протокол следует

сконфигурировать на всех шести маршрутизаторах,

а на маршрутиза-

торах 5 и 6 — дополнительно протокол RIPv2 или

статическую марш-

рутизацию на внешнюю сеть.

Если для автоматического

назначения адресов используется DHCP-cep-

вер, маршрутизаторы 1, 2, 3 и б должны иметь

сконфигурированного

агента передачи DHCP/BOOTP. Это позволит клиентам

сетей А, Б, В и Д

получать адреса, назначаемые расположенным на

магистрали DHCP-

сервером.

Если внешняя сеть не

является безопасной (например, Интернет), то на

маршрутизаторе 5 необходимо дополнительно

установить Microsoft

Proxy Server или брандмауэры сторонних фирм для

ограничения дос-

тупа в корпоративную сеть извне.

Настройку RRAS выполняют следующим образом:

• на каждом

маршрутизаторе с помощью утилиты Routing and RAS

Admin добавляют протокол маршрутизации OSPF и

разрешают его

использование для каждого интерфейса;

• на маршрутизаторах 5 и 6

конфигурируют статическую маршрути-

зацию или rIPv2 для интерфейсов, подключенных к

внешней сети;

• на маршрутизаторе 4

устанавливают модемы или иные необходимые

устройства связи;

• на всех маршрутизаторах

устанавливают агенты передачи DHCP

(DHCP Relay Agent) и конфигурируют маршрутизаторы для их

ис-

пользования;

• проверяют

работоспособность DHCP-сервера, а также WINS или DNS

сервера (в зависимости от того, что Вы

используете);

• конфигурируют Microsoft Proxy

Server для обеспечения доступа к

ресурсам Интернета.

Сеть подразделения (филиала)

Мы рассмотрели вопросы

конфигурирования корпоративной сети,

включающей несколько филиалов. Рассмотрим

вопросы организации

сети филиала подробнее.

Сеть филиала обладает следующими характеристиками:

• одним сегментом локальной сети;

• сетевыми протоколами IP и IPX;

• подключением к

корпоративной сети через специализированный

канал или канал с дозвоном по требованию.

Как уже упоминалось, для

сети филиала можно выделить 254 адреса с

тем, чтобы обеспечить рост сети в будущем. Так как

сеть небольшая, то

незачем устанавливать протоколы маршрутизации

— целесообразнее

сконфигурировать статические маршруты на

маршрутизаторе RRAS.

Всем остальным компьютерам в сети адреса

назначаются либо вручную,

либо с помощью DHCP. Если для автоматического

назначения адресов

используется DHCP-сервер, маршрутизатор должен

иметь сконфигури-

рованного агента передачи DHCP/BOOTP с тем, чтобы

клиенты полу-

чали адреса с сервера корпоративной сети. Так как

при обращении к

локальным ресурсам филиала не выполняется

соединение с корпора-

тивной сетью по требованию, то необходимо

установить сервер WINS

или DNS, которые будут использоваться для

разрешения локальных

имен.

Домашняя сеть

Рассмотрим теперь

небольшую домашнюю сеть, подключенную к Ин-

тернету. Характерные черты такой сети:

• один сегмент;

• протокол IP;

• подключение к

поставщику услуг Интернета (ISP) по коммутируемо-

му или выделенному каналу с дозвоном по

необходимости.

На рисунке показан пример такой домашней сети.

На маршрутизаторе

необходимо сконфигурировать сетевой адаптер и

установить модем или иное устройство для

подключения к ISP. ISP, как

правило, назначает подсети класса С для домашних

сетей. В рассмат-

риваемом примере диапазон адресов — 14, номер

сети — 198.1.1.16, а

маска — 255.255.255.240. Протоколы маршрутизации в

столь малой сети

не нужны, достаточно указать статические

маршруты на маршрутиза-

торе. Домашние компьютеры необходимо

сконфигурировать для ис-

пользования DNS ISP, почтовых серверов, серверов

новостей и т. д. Кро-

ме того, следует установить фильтры для внешнего

интерфейса, чтобы

исключить просмотр содержимого Вашего

компьютера из Интернета.

Заключение

Средства удаленного

доступа всегда были одной из сильных сторон

Windows NT. Поддержка различных сетевых протоколов и

протоколов

связи, возможность работы с большим количеством

клиентов одновре-

менно, шифрование аутентификации и передаваемых

по каналу дан-

ных, организация виртуальных туннелей через

общедоступные сети, —

все эти привлекательные моменты позволяли

широко использовать

службы удаленного доступа Windows NT в небольших

сетях.

Развитые средства

маршрутизации с использованием современных

протоколов маршрутизации, авторизация RADIUS, а

также ряд других

нововведений, позволяют успешно применять Windows NT

в качестве

сервера удаленного доступа в сетях средних и

крупных организаций.